Teknik Pelaksanaan Replay Attack: Merekam, Menyimpan, dan Memutar Ulang Data

1. Pendahuluan

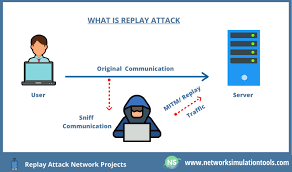

Dalam dunia siber, serangan replay attack menjadi salah satu ancaman yang perlu diwaspadai oleh para pengguna dan pengelola sistem. Serangan ini memanfaatkan kelemahan dalam proses transmisi data untuk mencuri dan memanfaatkan kembali informasi yang sudah dikirimkan. Penting untuk memahami teknik pelaksanaan replay attack agar kita bisa mengambil langkah-langkah pencegahan yang efektif.

Artikel ini akan menguraikan teknik pelaksanaan replay attack, mulai dari tahap merekam data, menyimpan data, hingga memutar ulang data. Dengan memahami bagaimana serangan ini dilakukan, kita dapat lebih waspada dan melindungi sistem kita dari ancaman yang berbahaya ini.

2. Merekam Data

Tahap pertama dalam replay attack adalah merekam data yang dikirimkan antara dua pihak. Penyerang biasanya menggunakan alat khusus untuk menangkap data yang ditransmisikan melalui jaringan, seperti packet sniffer atau perangkat lunak lain yang dapat mengintersep komunikasi. Data yang direkam bisa berupa pesan autentikasi, transaksi keuangan, atau informasi sensitif lainnya.

Proses merekam data ini sangat efektif terutama pada jaringan yang tidak terenkripsi. Dalam jaringan Wi-Fi publik, misalnya, penyerang bisa dengan mudah menangkap data yang dikirimkan tanpa perlindungan yang memadai. Oleh karena itu, penggunaan enkripsi sangat penting untuk melindungi data yang ditransmisikan dari intersepsi oleh pihak yang tidak berwenang.

3. Menyimpan Data

Setelah data direkam, langkah selanjutnya adalah menyimpan data tersebut untuk digunakan di kemudian hari. Penyerang menyimpan data yang telah ditangkap dalam bentuk mentah atau dalam format yang dapat dengan mudah diputar ulang. Penyimpanan ini memungkinkan penyerang untuk menggunakan data tersebut kapan saja mereka inginkan, tanpa perlu mengulangi proses intersepsi.

Penyimpanan data biasanya dilakukan di perangkat penyerang atau server yang mereka kontrol. Data yang disimpan ini kemudian dapat diorganisir dan disiapkan untuk tahap berikutnya, yaitu pemutaran ulang. Penyimpanan yang baik memastikan bahwa data tetap utuh dan dapat digunakan untuk menipu sistem atau pengguna yang menjadi target.

4. Memutar Ulang Data

Tahap terakhir dalam replay attack adalah memutar ulang data yang telah direkam dan disimpan. Penyerang mengirim kembali data tersebut ke sistem target seolah-olah itu adalah data asli yang sah. Misalnya, jika data yang direkam adalah pesan autentikasi, penyerang dapat mengirim kembali pesan tersebut untuk mendapatkan akses ke sistem yang sama.

Pemutaran ulang data ini bisa sangat merugikan karena sistem seringkali tidak dapat membedakan antara data asli dan data yang diputar ulang. Tanpa mekanisme pencegahan yang tepat, seperti penggunaan timestamp atau nonce, sistem akan menganggap data yang diputar ulang sebagai sah dan memberikan akses atau memproses transaksi yang diminta oleh penyerang.

5. Dampak dari Replay Attack

Replay attack dapat mengakibatkan kerugian yang signifikan baik bagi pengguna maupun sistem. Pengguna bisa kehilangan data pribadi atau finansial mereka, sementara sistem bisa mengalami kerugian finansial yang besar atau kerusakan reputasi. Selain itu, serangan ini juga bisa mengganggu operasi normal sistem, menyebabkan downtime dan mengurangi produktivitas.

Kepercayaan terhadap sistem juga bisa menurun jika serangan replay berhasil. Pengguna yang merasa tidak aman akan mencari alternatif lain, yang bisa merugikan bisnis atau organisasi yang terkena serangan. Oleh karena itu, penting untuk menerapkan langkah-langkah pencegahan dan meningkatkan kesadaran akan ancaman replay attack.

6. Strategi Pencegahan

Untuk mencegah replay attack, beberapa strategi bisa diterapkan. Pertama, gunakan enkripsi end-to-end untuk melindungi data yang dikirimkan. Ini memastikan bahwa data tidak bisa dibaca oleh penyerang meskipun mereka berhasil menangkapnya. Kedua, implementasikan penggunaan timestamp dan nonce untuk memastikan bahwa setiap pesan atau transaksi adalah unik dan tidak dapat diulang.

Selain itu, lakukan audit keamanan secara berkala untuk mengidentifikasi dan memperbaiki kelemahan dalam sistem. Pengguna juga harus diingatkan untuk selalu menggunakan jaringan yang aman dan memperbarui perangkat lunak keamanan mereka. Dengan langkah-langkah ini, kita dapat mengurangi risiko replay attack dan melindungi data kita dari ancaman yang berbahaya.

7. Kesimpulan

Replay attack adalah ancaman yang serius terhadap keamanan data dan sistem. Dengan memahami teknik pelaksanaan replay attack, kita bisa lebih waspada dan mengambil langkah-langkah pencegahan yang efektif. Mulai dari merekam data, menyimpan data, hingga memutar ulang data, setiap tahap dalam replay attack memiliki potensi untuk merugikan sistem dan pengguna.

Kesadaran akan ancaman ini dan tindakan proaktif untuk melindungi data adalah kunci untuk menjaga keamanan sistem kita. Dengan terus mengikuti perkembangan teknologi keamanan dan menerapkan strategi pencegahan yang tepat, kita dapat mengurangi risiko replay attack dan menjaga data kita tetap aman.