Apa Itu Zero Trust dan Bagaimana Menerapkannya dalam Keamanan TI?

1. Pendahuluan

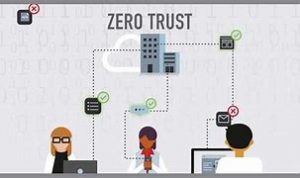

Zero Trust adalah pendekatan keamanan yang dirancang untuk melindungi jaringan dan sistem TI dengan asumsi bahwa ancaman bisa datang dari dalam maupun luar organisasi. Konsep ini menolak anggapan bahwa semua pengguna atau perangkat di dalam jaringan adalah tepercaya secara otomatis. Sebaliknya, Zero Trust mengharuskan setiap permintaan akses untuk divalidasi, tanpa memperhitungkan lokasi atau status pengguna. Dengan meningkatnya serangan siber dan ancaman internal, pendekatan ini menjadi semakin penting untuk memastikan keamanan data dan sistem TI.

Mengimplementasikan Zero Trust mungkin terdengar rumit, tetapi prinsip dasarnya adalah bahwa tidak ada yang boleh dipercaya tanpa verifikasi terlebih dahulu. Dengan pendekatan ini, bahkan jika seorang pengguna atau perangkat berada di dalam jaringan, mereka tetap harus melalui proses autentikasi dan otorisasi yang ketat. Ini membantu mengurangi risiko dari potensi ancaman internal dan eksternal yang mungkin mencoba mengeksploitasi kelemahan dalam sistem.

2. Apa Itu Zero Trust?

Zero Trust adalah model keamanan yang didasarkan pada prinsip “never trust, always verify” (tidak pernah percaya, selalu verifikasi). Ini berarti bahwa setiap pengguna atau perangkat yang mencoba mengakses sumber daya dalam jaringan harus melewati proses autentikasi dan otorisasi, tanpa memandang apakah mereka berada di dalam atau di luar perimeter jaringan. Dengan kata lain, Zero Trust tidak memberikan kepercayaan default kepada pengguna atau perangkat, melainkan memverifikasi identitas mereka secara menyeluruh sebelum memberikan akses.

Konsep ini mencakup beberapa komponen kunci, termasuk manajemen identitas, kontrol akses berbasis kebijakan, dan segmentasi jaringan. Zero Trust mengintegrasikan teknologi seperti autentikasi multi-faktor (MFA) dan enkripsi untuk memastikan bahwa hanya entitas yang sah yang dapat mengakses sumber daya tertentu. Dengan cara ini, model ini bertujuan untuk membatasi dampak dari potensi pelanggaran dan mengurangi risiko keseluruhan terhadap keamanan sistem TI.

3. Bagaimana Menerapkan Zero Trust?

Untuk menerapkan Zero Trust, langkah pertama adalah melakukan audit dan pemetaan lengkap terhadap semua pengguna, perangkat, dan aplikasi yang ada dalam jaringan Anda. Ini melibatkan penilaian kebutuhan akses setiap entitas dan pengidentifikasian potensi risiko serta area yang membutuhkan perlindungan tambahan. Selanjutnya, Anda perlu menetapkan kebijakan akses yang ketat berdasarkan prinsip least privilege, di mana pengguna dan perangkat hanya diberikan akses yang diperlukan untuk menjalankan tugas mereka.

Langkah berikutnya adalah mengimplementasikan teknologi yang mendukung Zero Trust, seperti sistem manajemen identitas dan akses (IAM) serta autentikasi multi-faktor (MFA). Selain itu, penting untuk menerapkan segmentasi jaringan yang memungkinkan pembatasan akses ke berbagai bagian dari jaringan berdasarkan kebijakan yang ditentukan. Dengan memantau dan menganalisis aktivitas secara berkelanjutan, Anda dapat mengidentifikasi dan merespons ancaman dengan lebih cepat serta menyesuaikan kebijakan keamanan sesuai kebutuhan.

4. Tantangan dalam Menerapkan Zero Trust

Meskipun Zero Trust menawarkan banyak keuntungan dalam hal keamanan, penerapannya tidak tanpa tantangan. Salah satu tantangan utama adalah kompleksitas dalam merancang dan mengelola kebijakan akses yang sesuai dengan kebutuhan organisasi. Membutuhkan pemahaman mendalam tentang arsitektur jaringan dan cara setiap entitas berinteraksi, yang bisa menjadi proses yang memakan waktu dan memerlukan penyesuaian terus-menerus.

Selain itu, integrasi teknologi baru seperti autentikasi multi-faktor dan sistem manajemen identitas bisa menjadi tantangan, terutama jika organisasi sudah menggunakan sistem yang lama atau memiliki infrastruktur yang kompleks. Oleh karena itu, perencanaan yang matang dan pendekatan bertahap dalam menerapkan Zero Trust dapat membantu mengatasi tantangan ini dan memastikan transisi yang lebih mulus ke model keamanan yang lebih kuat.

5. Kesimpulan

Zero Trust merupakan pendekatan yang sangat efektif untuk meningkatkan keamanan TI dengan mengadopsi prinsip “never trust, always verify.” Dengan menerapkan Zero Trust, organisasi dapat mengurangi risiko serangan dari dalam dan luar jaringan serta meningkatkan perlindungan terhadap data dan sistem mereka. Meskipun ada tantangan dalam penerapannya, manfaat dari Zero Trust dalam mengamankan infrastruktur TI sangat besar. Penting untuk melakukan perencanaan yang cermat dan memanfaatkan teknologi yang tepat untuk memastikan bahwa model Zero Trust dapat diimplementasikan dengan sukses.

Dengan pendekatan Zero Trust, organisasi dapat membangun sistem keamanan yang lebih resilien dan adaptif terhadap ancaman yang terus berkembang di dunia digital saat ini.