Pengaruh Pass the Hash pada Keamanan Sistem dan Data Pengguna

Pendahuluan

Serangan Pass the Hash (PtH) adalah teknik di mana penyerang mencuri hash dari kata sandi pengguna dan menggunakannya untuk mendapatkan akses ke sumber daya jaringan tanpa perlu mengetahui kata sandi sebenarnya. Ini adalah ancaman serius bagi keamanan sistem karena memungkinkan penyerang untuk mendapatkan hak akses tinggi dengan relatif mudah.

Hash kata sandi adalah representasi terenkripsi dari kata sandi yang sebenarnya. Jika penyerang berhasil mendapatkan hash ini, mereka dapat menggunakan hash tersebut untuk mengakses sistem seolah-olah mereka adalah pengguna yang sah. Artikel ini akan membahas bagaimana serangan Pass the Hash memengaruhi keamanan sistem dan data pengguna.

Cara Kerja Serangan Pass the Hash

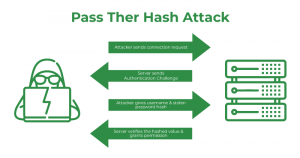

Serangan Pass the Hash bekerja dengan cara mencuri hash kata sandi dari komputer yang telah diakses oleh penyerang. Hash ini biasanya disimpan dalam sistem operasi untuk keperluan autentikasi pengguna. Dengan menggunakan alat khusus, penyerang dapat mengekstrak hash ini dan menggunakannya untuk mengakses sumber daya jaringan lainnya.

Setelah mendapatkan hash, penyerang dapat menggunakannya untuk melakukan autentikasi ke server atau layanan lain tanpa perlu mengetahui kata sandi sebenarnya. Ini memungkinkan penyerang untuk mengakses data dan sumber daya yang seharusnya dilindungi, dan bahkan bisa mendapatkan kontrol penuh atas sistem target.

Dampak Terhadap Keamanan Sistem

Salah satu dampak utama dari serangan Pass the Hash adalah penurunan signifikan dalam keamanan sistem. Dengan menggunakan hash yang dicuri, penyerang dapat memperoleh akses tingkat administrator ke sistem yang rentan. Ini berarti mereka dapat mengubah konfigurasi sistem, mengakses data sensitif, dan bahkan menanamkan perangkat lunak berbahaya.

Selain itu, serangan ini dapat menyebar ke seluruh jaringan dengan cepat. Setelah penyerang mendapatkan akses ke satu sistem, mereka dapat menggunakan hash yang sama untuk mengakses sistem lain dalam jaringan, memperluas cakupan serangan dan merusak lebih banyak perangkat dan data.

Dampak Terhadap Data Pengguna

Dampak serangan Pass the Hash terhadap data pengguna juga sangat merugikan. Penyerang dapat mengakses dan mencuri data pribadi pengguna, termasuk informasi sensitif seperti nomor identitas, informasi keuangan, dan data pribadi lainnya. Ini dapat menyebabkan pencurian identitas, penipuan, dan berbagai bentuk kejahatan siber lainnya.

Selain itu, integritas data pengguna juga bisa terancam. Penyerang dapat mengubah atau menghapus data penting, menyebabkan kerusakan yang signifikan pada informasi yang dimiliki oleh pengguna. Hal ini dapat menyebabkan hilangnya kepercayaan pengguna terhadap keamanan sistem dan layanan yang mereka gunakan.

Mengidentifikasi Serangan Pass the Hash

Mengidentifikasi serangan Pass the Hash bisa menjadi tantangan karena serangan ini seringkali tidak meninggalkan jejak yang jelas. Namun, ada beberapa tanda yang bisa menunjukkan adanya serangan, seperti aktivitas login yang mencurigakan, terutama dari akun dengan hak akses tinggi atau dari lokasi yang tidak biasa.

Pemantauan dan analisis log sistem juga penting untuk mendeteksi serangan ini. Mendeteksi pola akses yang tidak biasa atau upaya autentikasi yang mencurigakan dapat membantu mengidentifikasi serangan Pass the Hash sebelum mereka menyebabkan kerusakan lebih lanjut.

Mencegah Serangan Pass the Hash

Untuk mencegah serangan Pass the Hash, organisasi perlu menerapkan kebijakan keamanan yang ketat dan menggunakan protokol autentikasi yang lebih aman. Salah satu cara efektif adalah dengan menggunakan protokol Kerberos atau NTLMv2, yang dirancang untuk mengurangi risiko serangan semacam ini.

Selain itu, penting untuk mengelola dan membatasi hak akses pengguna. Menggunakan prinsip hak akses minimal, di mana pengguna hanya diberikan akses yang benar-benar mereka butuhkan, dapat membantu mengurangi dampak serangan jika hash berhasil dicuri. Pelatihan dan kesadaran keamanan bagi semua pengguna juga penting untuk mencegah serangan ini.

Kesimpulan

Serangan Pass the Hash adalah ancaman serius bagi keamanan sistem dan data pengguna. Dengan mencuri hash kata sandi, penyerang dapat mendapatkan akses tidak sah ke berbagai sumber daya jaringan dan data sensitif. Dampak dari serangan ini sangat merugikan, baik dari segi keamanan sistem maupun kerahasiaan data pengguna.

Untuk melindungi dari serangan ini, penting bagi organisasi untuk menerapkan protokol autentikasi yang aman, membatasi hak akses pengguna, dan terus memantau aktivitas jaringan untuk mendeteksi tanda-tanda serangan. Dengan langkah-langkah ini, risiko serangan Pass the Hash dapat diminimalkan, dan keamanan sistem serta data pengguna dapat ditingkatkan.