Penggunaan Time-based dan Token-based Authentication untuk Melawan Replay Attack

1. Pendahuluan

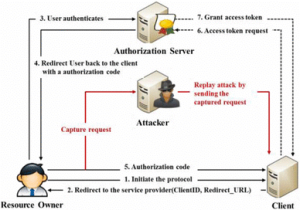

Replay attack merupakan ancaman serius dalam dunia siber di mana penyerang memanfaatkan ulang data yang telah dikirimkan untuk mendapatkan akses atau melakukan tindakan yang tidak sah. Salah satu cara efektif untuk melawan serangan ini adalah dengan menggunakan metode autentikasi berbasis waktu (time-based) dan token (token-based). Metode ini memastikan bahwa setiap permintaan atau transaksi yang dikirimkan adalah unik dan sah.

Artikel ini akan membahas bagaimana time-based dan token-based authentication bekerja dalam melawan replay attack. Dengan memahami dan menerapkan metode ini, kita dapat meningkatkan keamanan sistem dan melindungi data dari ancaman serangan.

2. Time-based Authentication

Time-based authentication menggunakan penanda waktu (timestamp) pada setiap pesan atau transaksi yang dikirimkan. Penanda waktu ini menunjukkan kapan pesan tersebut dibuat, sehingga memungkinkan sistem untuk memverifikasi keabsahan pesan berdasarkan waktu pengirimannya. Jika pesan diterima di luar rentang waktu yang diizinkan, maka pesan tersebut akan dianggap tidak sah dan ditolak.

Salah satu implementasi dari time-based authentication adalah Time-based One-Time Password (TOTP). TOTP menghasilkan kode autentikasi yang valid hanya untuk jangka waktu tertentu, biasanya 30 hingga 60 detik. Dengan cara ini, meskipun penyerang berhasil menangkap kode tersebut, mereka tidak dapat menggunakannya kembali setelah waktu yang telah ditentukan.

3. Token-based Authentication

Token-based authentication menggunakan token unik untuk setiap sesi atau transaksi. Token ini biasanya berupa bilangan acak yang dihasilkan oleh server dan dikirimkan ke klien. Setiap kali klien melakukan permintaan atau transaksi, token ini harus disertakan sebagai bukti bahwa permintaan tersebut sah. Server kemudian memverifikasi token tersebut sebelum memproses permintaan.

Jenis token yang umum digunakan adalah JSON Web Token (JWT). JWT adalah token yang mengandung informasi yang dienkripsi dan ditandatangani secara digital, memastikan bahwa token tidak dapat diubah tanpa terdeteksi. Dengan token-based authentication, setiap permintaan atau transaksi menjadi unik, sehingga mencegah replay attack.

4. Keuntungan Menggunakan Time-based Authentication

Keuntungan utama dari time-based authentication adalah kemampuan untuk membatasi masa berlaku pesan atau transaksi. Dengan menggunakan timestamp atau kode yang valid hanya untuk jangka waktu tertentu, kita dapat memastikan bahwa pesan yang diterima adalah pesan yang baru dan sah. Ini sangat efektif dalam mencegah replay attack, karena penyerang tidak dapat menggunakan kembali pesan atau kode yang telah kadaluarsa.

Selain itu, time-based authentication relatif mudah diimplementasikan dan tidak memerlukan perubahan besar pada sistem yang ada. Banyak sistem autentikasi dua faktor (2FA) yang sudah menggunakan metode ini, seperti aplikasi authenticator yang menghasilkan kode TOTP untuk verifikasi.

5. Keuntungan Menggunakan Token-based Authentication

Token-based authentication menawarkan tingkat keamanan yang tinggi dengan memastikan bahwa setiap permintaan atau transaksi adalah unik. Dengan menggunakan token unik yang dihasilkan oleh server, kita dapat memastikan bahwa setiap permintaan yang diterima adalah sah dan tidak diulang. Ini sangat efektif dalam mencegah replay attack karena token yang digunakan hanya valid untuk satu sesi atau transaksi.

Selain itu, token-based authentication fleksibel dan dapat digunakan dalam berbagai jenis aplikasi, mulai dari web hingga aplikasi mobile. Penggunaan JWT, misalnya, memungkinkan penyimpanan informasi autentikasi dalam format yang aman dan mudah digunakan, serta memastikan bahwa informasi tersebut tidak dapat diubah tanpa terdeteksi.

6. Studi Kasus dan Analisis

Sebuah studi kasus yang melibatkan implementasi time-based authentication pada sistem pembayaran online menunjukkan penurunan signifikan dalam insiden replay attack. Sistem ini menggunakan TOTP untuk menghasilkan kode yang valid hanya selama 30 detik, sehingga memastikan bahwa setiap transaksi adalah sah dan tidak dapat diulang. Hasilnya, upaya replay attack berhasil dideteksi dan ditolak.

Dalam kasus lain, penerapan token-based authentication menggunakan JWT pada aplikasi web telah terbukti efektif dalam mencegah replay attack. Setiap permintaan yang dikirimkan oleh klien harus disertai dengan token yang valid, dan server memverifikasi token tersebut sebelum memproses permintaan. Ini memastikan bahwa setiap permintaan adalah unik dan tidak dapat digunakan kembali oleh penyerang.

7. Rekomendasi Praktis

Untuk melindungi sistem dari replay attack, disarankan untuk mengimplementasikan time-based dan token-based authentication. Penggunaan TOTP atau metode time-based lainnya dapat membantu memastikan bahwa setiap pesan atau transaksi adalah baru dan sah. Selain itu, penerapan token-based authentication dengan menggunakan JWT atau token lainnya dapat memastikan bahwa setiap permintaan atau transaksi adalah unik dan tidak dapat diulang.

Bagi pengguna, penting untuk selalu menggunakan metode autentikasi dua faktor (2FA) yang menggunakan time-based authentication. Selain itu, pastikan untuk selalu memperbarui perangkat lunak dan menggunakan aplikasi yang terpercaya untuk mengelola token autentikasi. Kesadaran dan kewaspadaan terhadap ancaman replay attack sangat penting untuk melindungi diri dari serangan ini.

8. Kesimpulan

Replay attack adalah ancaman yang serius terhadap keamanan data dan sistem. Dengan menggunakan time-based dan token-based authentication, kita dapat melawan serangan ini dengan efektif. Metode autentikasi ini memastikan bahwa setiap pesan atau transaksi adalah unik dan sah, sehingga mencegah penggunaan ulang data oleh penyerang.

Kesadaran dan tindakan proaktif sangat penting dalam menghadapi ancaman replay attack. Dengan mengimplementasikan strategi pertahanan yang tepat dan terus mengikuti perkembangan teknologi keamanan, kita dapat menjaga data dan sistem kita tetap aman dari serangan ini.