Dunia digital terus berkembang dengan cepat, dan ancaman keamanan siber pun ikut meningkat. Dulu, banyak organisasi menggunakan sistem keamanan tradisional yang hanya fokus menjaga “pintu masuk” jaringan. Tapi, di era cloud dan kerja jarak jauh seperti sekarang, pendekatan lama ini tidak lagi cukup. Untuk itu, muncul pendekatan baru yang disebut Zero Trust Architecture (ZTA). Filosofinya jelas: “Jangan pernah percaya, selalu verifikasi.”

Apa Itu Zero Trust Architecture?

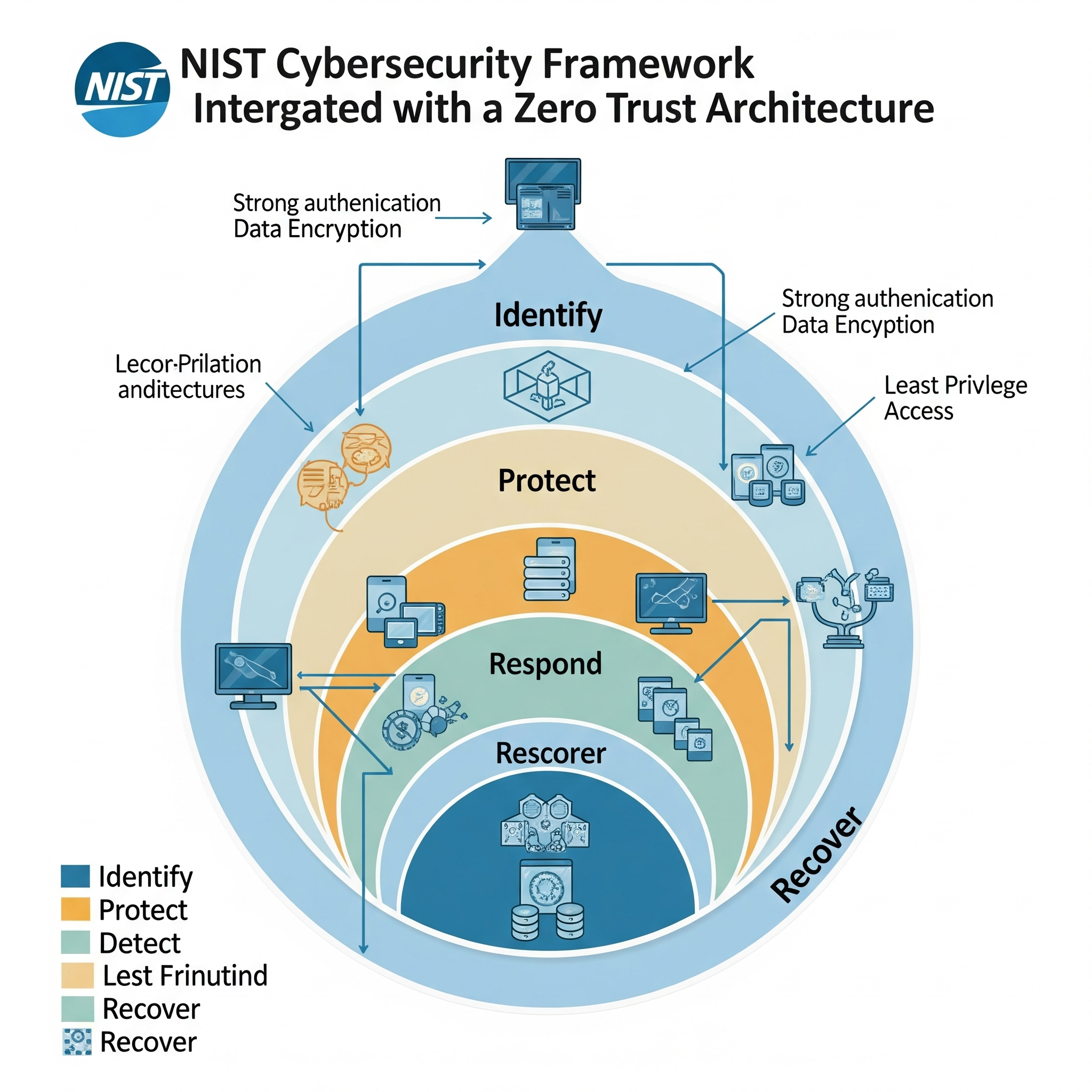

Zero Trust Architecture (ZTA) adalah pendekatan keamanan siber yang tidak lagi menganggap siapa pun atau apa pun di dalam jaringan sebagai “tepercaya” secara otomatis. Semua akses — baik dari dalam maupun luar — harus diverifikasi terlebih dahulu sebelum diizinkan.

Berbeda dengan sistem lama yang mengandalkan batas jaringan sebagai pelindung utama, Zero Trust menganggap bahwa ancaman bisa datang dari mana saja, bahkan dari dalam jaringan sendiri.

Prinsip-Prinsip Utama Zero Trust

- Verifikasi Identitas dan Akses yang Ketat

Setiap pengguna dan perangkat harus membuktikan identitasnya. Ini biasanya dilakukan lewat Multi-Factor Authentication (MFA) dan sistem Identity and Access Management (IAM). - Akses Minimum Sesuai Kebutuhan (Least Privilege)

Pengguna hanya diberi akses sesuai tugasnya. Misalnya, staf keuangan tidak perlu mengakses data teknis. - Segmentasi Jaringan (Micro-Segmentation)

Jaringan dibagi-bagi menjadi bagian kecil. Jadi, jika ada yang berhasil masuk, mereka tidak bisa langsung menjelajah ke seluruh sistem. - Pemantauan dan Logging Secara Aktif

Semua aktivitas pengguna dan sistem dipantau dan dicatat untuk mendeteksi aktivitas mencurigakan lebih cepat. - Asumsi bahwa Pelanggaran Bisa Terjadi Kapan Saja

Zero Trust selalu bersiap jika sewaktu-waktu sistem berhasil ditembus. Jadi, langkah-langkah pencegahan dan pemulihan sudah disiapkan sejak awal.

Teknologi yang Mendukung Zero Trust

Untuk menjalankan Zero Trust, beberapa teknologi penting digunakan, antara lain:

- Identity Provider (IdP): Mengelola identitas pengguna.

- Keamanan Endpoint: Melindungi perangkat seperti laptop dan smartphone.

- Network Access Control (NAC): Mengatur siapa yang boleh mengakses jaringan.

- SIEM (Security Information and Event Management): Mengumpulkan dan menganalisis data keamanan.

- ZTNA (Zero Trust Network Access): Mengganti VPN tradisional untuk akses jarak jauh yang lebih aman.

Manfaat Zero Trust Architecture

- Kontrol Akses Lebih Ketat: Tidak ada lagi akses tanpa izin jelas.

- Mengurangi Risiko Kebocoran Data: Bahkan jika penjahat berhasil masuk, ruang geraknya terbatas.

- Cocok untuk Kerja Remote: Karyawan bisa bekerja dari mana saja dengan aman.

- Aman di Cloud: Zero Trust dirancang untuk lingkungan cloud dan hybrid.

Tantangan dalam Menerapkan Zero Trust

- Kompleksitas Sistem: Butuh waktu dan keahlian untuk menerapkannya.

- Biaya Awal: Perlu investasi teknologi dan pelatihan.

- Perubahan Budaya: Semua orang dalam organisasi harus memahami dan mendukung sistem baru ini.

Contoh Penerapan Zero Trust

Beberapa perusahaan besar seperti Google dan Microsoft telah menerapkan konsep Zero Trust. Mereka membangun sistem di mana semua akses — baik karyawan, aplikasi, maupun perangkat — harus diverifikasi terlebih dahulu. Hasilnya? Tingkat keamanan meningkat dan serangan bisa dicegah lebih cepat.

Kesimpulan

Zero Trust Architecture adalah langkah besar menuju keamanan siber yang lebih baik. Di era digital yang penuh risiko, kita tidak bisa lagi mengandalkan kepercayaan tanpa verifikasi. Dengan menerapkan prinsip “Never Trust, Always Verify”, organisasi bisa lebih siap menghadapi ancaman dari mana pun. Zero Trust bukan hanya soal teknologi, tapi juga soal perubahan cara berpikir tentang keamanan.

Penulis : Alfira Melani Putri

Nim : 23156201006

Jurusan : Sistem Komputer STMIK Catur Sakti Kendari