Kamu pasti tahu, firewall dibuat untuk melindungi jaringan dan aplikasi dari serangan. Tapi tahukah kamu? Ada cara yang bisa memanfaatkan CSRF (Cross-Site Request Forgery) untuk menembus firewall lewat request POST yang terlihat “aman”.

Di artikel ini, kita akan melakukan simulasi sederhana agar kamu paham:

-

Apa itu CSRF POST request

-

Bagaimana CSRF bisa “menembus” firewall

-

Kenapa ini berbahaya

-

Cara mencegahnya

🔍 Apa Itu CSRF POST Request?

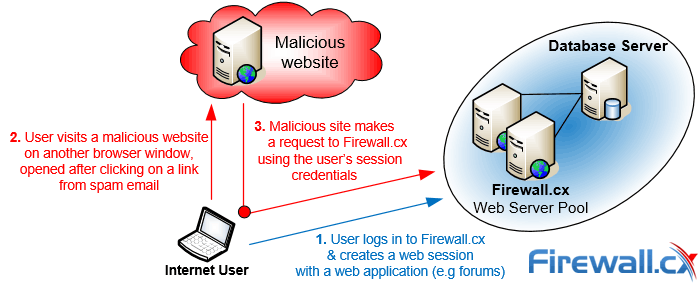

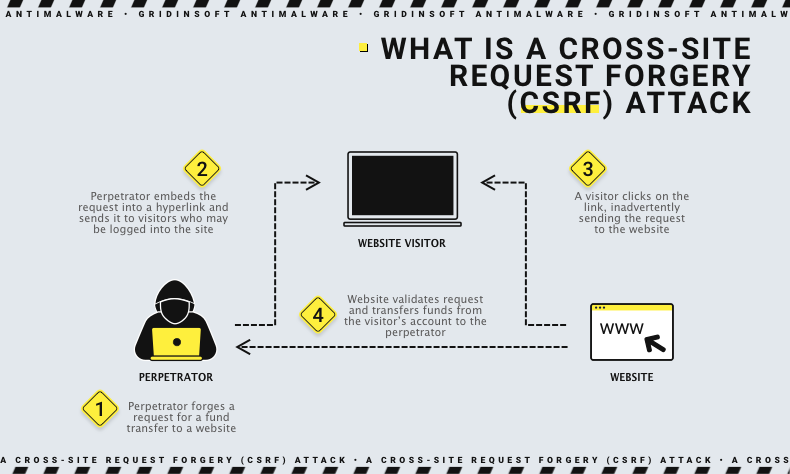

CSRF POST request adalah permintaan yang dibuat secara diam-diam oleh penyerang untuk memaksa browser korban mengirim data ke server. Karena browser mengirim cookie secara otomatis, server percaya permintaan itu asli.

Biasanya, firewall memfilter request berdasarkan asal, jenis, dan pola trafik. Tapi CSRF memanfaatkan kepercayaan browser dan sesi yang sedang aktif.

🛠️ Simulasi Sederhana CSRF POST Request

Misalnya ada situs aman di https://bankku.com dengan form transfer uang:

Jika pengguna sedang login dan membuka halaman jahat yang berisi kode di atas, browser akan:

-

Mengirim POST request ke server

bankku.com -

Server melihat cookie login valid → menjalankan transfer uang

🔥 Bagaimana Firewall Bisa Terobos?

Firewall biasanya memfilter:

-

Request dari IP mencurigakan

-

Request yang tidak sesuai protokol

-

Request yang memiliki pola serangan umum

Namun, CSRF request:

-

Datang dari browser pengguna sendiri

-

Pakai cookie sah

-

Terlihat seperti request normal

Firewall tidak bisa membedakan mana request asli dan mana CSRF karena semuanya tampak sah.

⚠️ Bahaya Ini Tidak Bisa Diremehkan

-

Firewall bukan solusi tunggal untuk CSRF

-

Serangan CSRF bisa menyusup tanpa terdeteksi

-

Butuh proteksi di tingkat aplikasi, seperti token CSRF atau validasi origin

🛡️ Cara Mencegah CSRF POST Request Menembus Firewall

| Cara Proteksi | Penjelasan |

|---|---|

| CSRF Token | Token unik di setiap form dan divalidasi server |

| Validasi Header Origin | Periksa apakah request berasal dari domain asli |

| SameSite Cookie | Batasi pengiriman cookie hanya untuk domain sendiri |

| Penggunaan CAPTCHA | Cegah request otomatis tanpa interaksi manusia |

🧾 Kesimpulan

CSRF POST request bisa menembus firewall dengan memanfaatkan kepercayaan browser dan sesi login.

Firewall memang penting, tapi jangan jadikan itu satu-satunya pelindung.

Selalu lengkapi dengan proteksi CSRF di aplikasi agar serangan ini tidak berhasil!

Penulias : Muhammad Aditya Alkhawarizmi

Nim : 23156201023

jurusan : Sistem Komputer