Apa Itu Insider Threat?

-

Karyawan

-

Kontraktor

-

Mitra bisnis

Mereka bisa menyalahgunakan akses yang sah untuk:

-

Mencuri data

-

Menghapus atau memodifikasi sistem

-

Membocorkan informasi ke pihak luar

Ancaman ini bisa sengaja (malicious) atau tidak sengaja (negligent), seperti karyawan yang tidak sadar membuka lampiran phishing.

Mengapa Insider Threat Berbahaya?

Berbeda dengan serangan eksternal, insider memiliki:

-

Akses yang sah

-

Pengetahuan tentang sistem internal

-

Potensi untuk menghindari deteksi

Insider threat sulit dikenali dan sering tidak terdeteksi sampai kerusakan terjadi. Oleh karena itu, pencegahan dan deteksi dini sangat penting.

Peran Zero Trust dalam Mitigasi Insider Threat

Zero Trust adalah pendekatan keamanan yang tidak memberikan kepercayaan otomatis pada siapa pun—termasuk pengguna internal. Setiap permintaan akses harus melalui verifikasi ketat dan sesuai kebijakan.

Berikut peran kunci Zero Trust dalam mengurangi risiko insider threat:

1. Prinsip Least Privilege Access

Setiap pengguna hanya diberi akses minimum yang mereka butuhkan untuk bekerja.

➡️ Jika seorang staf tidak butuh akses ke data sensitif, maka ia tidak akan mendapatkannya.

2. Autentikasi dan Otorisasi yang Kuat

Zero Trust menggunakan:

-

Multi-Factor Authentication (MFA)

-

Kebijakan akses berbasis identitas, peran, lokasi, dan perangkat

➡️ Ini mencegah penyalahgunaan kredensial atau akses tidak sah.

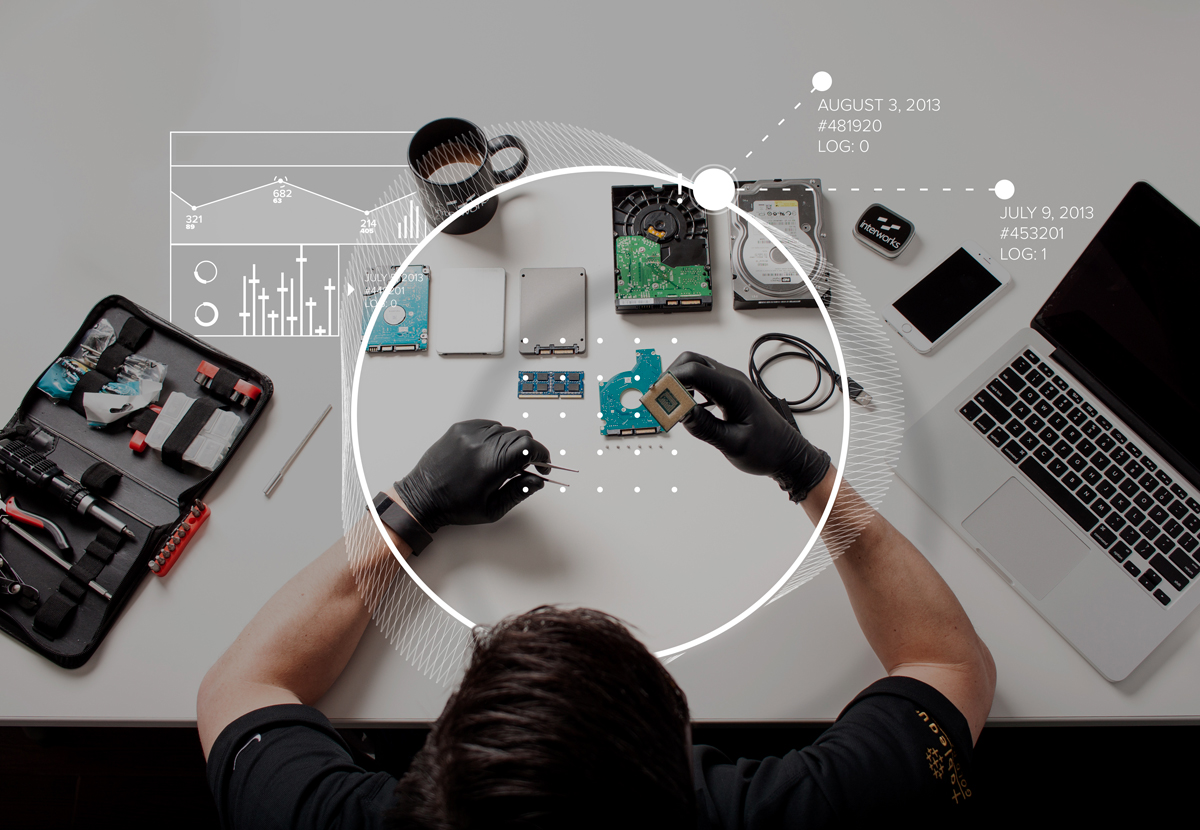

3. Monitoring dan Logging Real-Time

Semua aktivitas pengguna dicatat dan dianalisis.

➡️ Perilaku yang tidak biasa—seperti mengakses data di luar jam kerja atau mengunduh file besar—bisa langsung ditandai sebagai ancaman potensial.

4. Isolasi dan Segmentasi Akses

Dengan micro-segmentation, jaringan dibagi kecil-kecil.

➡️ Jika seorang insider mencoba menyusup, pergerakannya akan terbatas dan bisa diblokir lebih cepat.

5. Deteksi Anomali Perilaku

Zero Trust sering dikombinasikan dengan User and Entity Behavior Analytics (UEBA).

➡️ Sistem bisa belajar pola normal, dan mendeteksi penyimpangan sebagai potensi insider threat.

Contoh Nyata:

Seorang karyawan TI memiliki akses penuh ke sistem produksi. Tanpa Zero Trust, dia bisa mengunduh semua data pelanggan.

Namun dengan Zero Trust:

-

Aksesnya dibatasi hanya ke sistem yang ia kelola

-

Aktivitasnya dimonitor

-

Permintaan akses tambahan perlu persetujuan atau pemeriksaan

➡️ Risiko kebocoran data bisa dicegah atau diminimalkan.

Kesimpulan

Zero Trust adalah strategi ampuh untuk melindungi organisasi dari ancaman orang dalam. Dengan membatasi akses, memverifikasi setiap permintaan, dan memantau aktivitas pengguna, organisasi bisa lebih siap menghadapi risiko yang datang “dari dalam”.

Dalam keamanan modern, bahkan orang dalam pun harus selalu diverifikasi.

Penulis : Alfira Melani Putri

Nim : 23156201006

Jurusan : Sistem Komputer STMIK Catur Sakti Kenda