Pendahuluan: Era Baru Serangan Siber

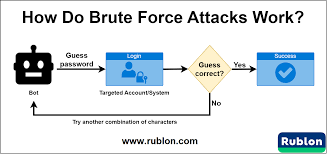

Dunia siber saat ini tidak lagi menghadapi serangan yang sederhana. Jika dulu hacker hanya berusaha menembus sistem dengan cara brute force atau menyebarkan virus, kini mereka sudah jauh lebih pintar. Mereka mempelajari sistem target, memahami cara kerja kecerdasan buatan (AI), bahkan memanipulasi algoritma agar tidak terdeteksi.

Inilah yang disebut adversaries attack — serangan dari pihak lawan (adversary) yang mampu beradaptasi dan menyesuaikan taktiknya sesuai dengan pertahanan yang dihadapinya.

Artikel ini akan membantu kita mengenal apa itu adversaries attack, bagaimana cara mereka bekerja, dan bagaimana cara kita bertahan dari ancaman semacam ini.

Apa Itu Adversaries Attack?

Secara sederhana, adversary berarti “lawan” atau “penyerang”. Dalam konteks keamanan siber, adversary adalah pihak yang secara aktif mencoba menembus, memanipulasi, atau mengambil alih sistem digital kita. Mereka tidak hanya menggunakan satu cara, tapi membangun strategi lengkap dari awal hingga akhir serangan.

Biasanya, serangan mereka mengikuti siklus tertentu:

-

Reconnaissance – mengumpulkan informasi target, seperti IP, akun, atau software yang digunakan.

-

Exploitation – memanfaatkan celah keamanan untuk masuk.

-

Persistence – bertahan di dalam sistem agar tidak mudah terdeteksi.

-

Exfiltration – mencuri data atau mengubah sistem dari dalam.

Berbeda dengan serangan siber tradisional, adversaries attack bersifat dinamis dan adaptif. Jika satu jalur tertutup, mereka mencari jalur lain. Bahkan ada yang menggunakan kecerdasan buatan (AI) untuk menyesuaikan strategi secara otomatis.

Jenis dan Teknik Serangan Adversaries

Ada beberapa bentuk serangan yang dilakukan oleh para adversaries:

a. Adversarial Machine Learning Attack

Jenis serangan ini menargetkan sistem AI. Penyerang bisa mengubah data masukan agar sistem salah mengenali objek (evasion attack), atau menyusupkan data beracun ke proses pelatihan AI (poisoning attack).

Contohnya, gambar wajah seseorang dimodifikasi sedikit agar sistem pengenal wajah tidak bisa mengenalinya.

b. Cyber Adversary Attack

Jenis ini lebih umum di dunia nyata, seperti:

-

APT (Advanced Persistent Threat) – serangan jangka panjang yang direncanakan dengan hati-hati.

-

Spear phishing – email penipuan yang ditargetkan ke individu tertentu.

-

Supply chain attack – menembus sistem lewat vendor atau pihak ketiga.

-

Zero-day exploit – memanfaatkan celah keamanan yang belum diketahui publik.

c. Automated Adversaries

Ini adalah bentuk terbaru, di mana penyerang menggunakan AI atau bot otomatis untuk memantau dan menyesuaikan strategi sesuai respon pertahanan sistem.

Strategi dan Tools yang Digunakan oleh Adversaries

Para adversaries menggunakan kombinasi taktik, teknik, dan prosedur (TTPs). Salah satu panduan yang sering dipakai untuk memetakan pola serangan adalah MITRE ATT&CK Framework.

Beberapa tools yang sering digunakan antara lain:

-

Metasploit – untuk eksploitasi kerentanan sistem.

-

Cobalt Strike – untuk simulasi serangan tingkat lanjut.

-

Mimikatz – untuk mencuri password dari memori komputer.

Selain itu, beberapa penyerang menggunakan AI tools untuk memantau sistem pertahanan dan mencari celah baru secara otomatis.

Dengan kemampuan ini, mereka bisa beradaptasi layaknya pemain catur — menunggu langkah kita, lalu menyerang dari sisi yang tak terduga.

Bagaimana Sistem Bertahan dari Adversaries Attack

Melawan penyerang cerdas tentu tidak mudah, tapi bukan berarti tidak bisa.

Berikut beberapa pendekatan yang dapat dilakukan organisasi atau individu:

-

Pertahanan berlapis (Defense in Depth)

Gunakan kombinasi firewall, IDS/IPS, endpoint protection, dan sistem monitoring. -

Adversarial Training untuk AI

Melatih model kecerdasan buatan agar mengenali input manipulatif. -

Threat Intelligence Sharing

Berbagi informasi ancaman antar organisasi untuk mempercepat respon terhadap serangan baru. -

Simulasi Serangan (Red Team vs Blue Team)

Latihan internal untuk menguji kesiapan tim keamanan menghadapi serangan nyata. -

Zero Trust Security Model

Tidak mempercayai siapa pun secara default, bahkan pengguna internal harus terus diverifikasi.

Studi Kasus Nyata

Salah satu contoh nyata adalah kasus serangan adversarial pada sistem pengenal wajah.

Dengan menambahkan pola kecil yang hampir tak terlihat di kacamata atau topi, penyerang bisa membuat sistem AI gagal mengenali wajah mereka — bahkan mengira mereka adalah orang lain.

Kasus lain adalah APT yang menyerang lembaga pemerintahan. Penyerang masuk lewat email phishing, bertahan di jaringan selama berbulan-bulan, lalu mencuri data penting tanpa terdeteksi. Ini menunjukkan bahwa adversaries tidak selalu menyerang secara terbuka — mereka bisa sangat sabar dan strategis.

Kesimpulan: Saat Kecerdasan Menjadi Senjata

Serangan siber masa kini tidak hanya soal siapa yang punya alat paling kuat, tapi siapa yang paling cerdas dan adaptif.

Adversaries attack mengajarkan kita bahwa pertahanan digital tidak bisa statis. Sistem keamanan harus terus belajar, memperbarui deteksi, dan melatih respons.

Dalam dunia di mana musuh semakin cerdas, kita perlu menjadi lebih bijak, bukan sekadar kuat.

Keamanan siber kini bukan hanya tanggung jawab tim IT, tapi juga kesadaran bersama untuk menjaga ekosistem digital yang kita gunakan setiap hari.