Dunia digital kita saat ini penuh dengan ancaman siber. Setiap hari, ada saja berita tentang peretasan, pencurian data, atau sistem yang lumpuh karena serangan siber. Inilah mengapa Incident Response (IR), atau respons insiden, jadi sangat penting. Tim IT harus siap bertindak cepat saat serangan terjadi. Salah satu cara untuk mempersiapkan diri adalah dengan memahami bagaimana penyerang beraksi. Di sinilah Cyber Kill Chain masuk.

Apa Itu Cyber Kill Chain?

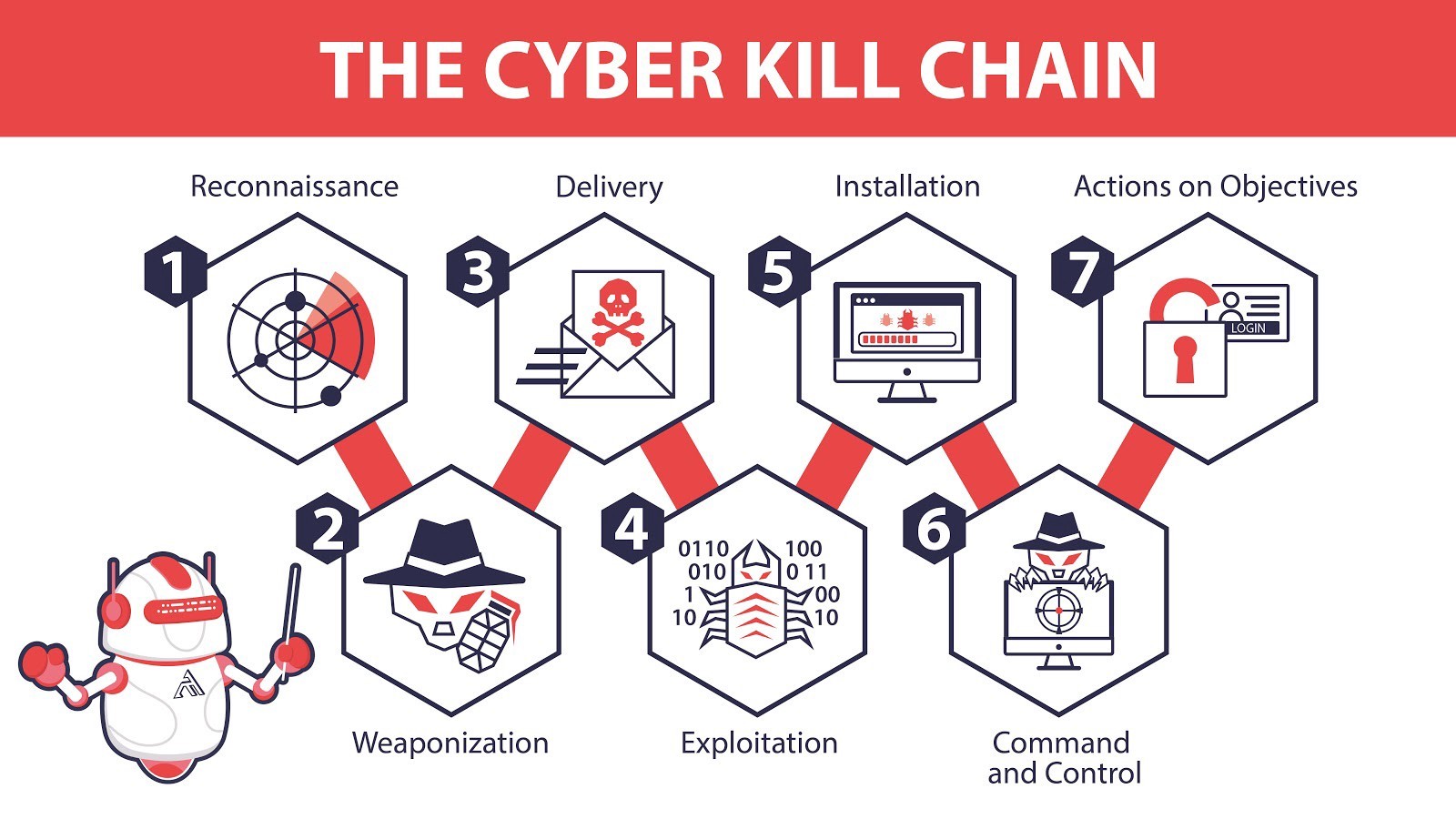

Pernah dengar tentang “rantai pembunuhan” dalam militer? Konsepnya mirip. Cyber Kill Chain adalah model yang dibuat oleh Lockheed Martin, sebuah perusahaan pertahanan. Tujuannya sederhana: membantu kita memahami langkah-langkah yang biasanya diambil penyerang dalam sebuah serangan siber. Dengan mengetahui tahapan ini, kita bisa lebih cepat menghentikan mereka.

Kill Chain punya 7 tahap utama:

1. Pengintaian (Reconnaissance)

Ini tahap awal di mana penyerang mulai mengumpulkan informasi tentang targetnya. Mereka bisa mencari tahu siapa Anda, email apa yang Anda pakai, software apa yang digunakan perusahaan Anda, atau bahkan kelemahan apa yang mungkin ada di sistem Anda.

Contoh: Mencari informasi di media sosial, memindai port jaringan untuk melihat layanan yang terbuka.

2. Persenjataan (Weaponization)

Setelah tahu apa yang ingin diserang, penyerang membuat “senjata”. Ini biasanya gabungan dari kode berbahaya (payload) dan cara untuk mengeksploitasi kelemahan (exploit).

Contoh: Membuat dokumen Word yang berisi makro jahat, atau membuat file PDF yang bisa menjalankan virus.

3. Pengiriman (Delivery)

Senjata sudah jadi, sekarang penyerang perlu mengirimkannya ke target.

Contoh: Mengirim email phishing (penipuan) dengan lampiran berbahaya, menaruh malware di situs web yang sering Anda kunjungi (drive-by download), atau bahkan lewat USB yang sengaja ditinggalkan.

4. Eksploitasi (Exploitation)

Senjata sudah sampai. Sekarang saatnya memanfaatkan kelemahan yang ada untuk menjalankan kode berbahaya.

Contoh: Korban membuka email phishing dan mengklik link yang kemudian mengeksploitasi celah keamanan di browsernya.

5. Instalasi (Installation)

Jika eksploitasi berhasil, penyerang akan menginstal program jahat di sistem Anda. Tujuannya agar mereka bisa masuk lagi kapan saja.

Contoh: Memasang backdoor (pintu belakang) atau rootkit yang tersembunyi.

6. Perintah dan Kontrol (Command and Control/C2)

Setelah malware terinstal, penyerang perlu berkomunikasi dengannya. Ini seperti remote control.

Contoh: Malware di komputer Anda “menelepon” server penyerang untuk mendapatkan instruksi baru atau mengirimkan data.

7. Tujuan Tercapai (Actions on Objectives)

Ini adalah tahap akhir, di mana penyerang melakukan apa yang mereka inginkan.

Contoh: Mencuri data penting, merusak sistem, atau mengenkripsi semua file Anda lalu meminta tebusan (serangan ransomware).

Peran Cyber Kill Chain dalam Incident Response

Memahami Kill Chain bukan cuma untuk penyerang, tapi juga untuk kita yang ingin bertahan. Ini membantu tim Incident Response dalam beberapa cara:

1. Deteksi Dini dan Pencegahan

Dengan tahu tahapan serangan, kita bisa mendeteksi tanda-tanda awal kompromi. Misalnya, jika ada email mencurigakan (tahap Delivery), kita bisa blokir sebelum senjata dieksploitasi. Kita bisa pasang filter email, memperbarui software secara rutin, dan melatih karyawan agar tidak mudah kena phishing.

2. Klasifikasi dan Penahanan Insiden

Ketika sebuah insiden terjadi, Kill Chain membantu kita memahami di tahap mana serangan itu berada. Ini penting untuk memutuskan seberapa serius insiden tersebut dan tindakan apa yang harus diambil untuk menghentikannya agar tidak menyebar.

3. Pembersihan dan Pemulihan

Setelah serangan berhasil ditahan, kita perlu membersihkan sistem sepenuhnya. Dengan Kill Chain, kita bisa memastikan tidak ada bagian dari serangan yang tertinggal. Misalnya, jika malware diinstal, kita tahu kita harus mencari dan menghapusnya. Ini juga membantu kita merencanakan pemulihan agar hal serupa tidak terjadi lagi.

4. Analisis Setelah Insiden

Setelah semuanya tenang, kita bisa menggunakan Kill Chain untuk menganalisis kembali bagaimana serangan itu terjadi. Di tahap mana kita bisa mencegahnya? Apa yang bisa kita perbaiki di pertahanan kita? Ini penting untuk belajar dari kesalahan dan memperkuat keamanan di masa depan.

Keterbatasan Cyber Kill Chain

Kill Chain memang sangat berguna, tapi ada juga beberapa keterbatasannya:

- Terlalu Lurus: Serangan modern kadang tidak berjalan lurus seperti ini. Penyerang bisa melompat tahapan atau mengulang beberapa tahap.

- Fokus Luar: Kill Chain lebih fokus pada serangan yang datang dari luar. Kurang cocok untuk serangan yang berasal dari dalam organisasi (misalnya, karyawan yang berniat jahat).

- Ancaman Baru: Penyerang selalu menemukan cara baru. Beberapa teknik baru mungkin tidak sepenuhnya sesuai dengan model Kill Chain yang tradisional.

Menggabungkan Kill Chain dengan Kerangka Lain

Karena keterbatasannya, Cyber Kill Chain sering digabungkan dengan model lain untuk gambaran yang lebih lengkap:

Cyber Kill Chain dan MITRE ATT&CK

- Kill Chain menjelaskan “apa” yang dilakukan penyerang (misalnya, mereka melakukan Reconnaissance).

- MITRE ATT&CK menjelaskan “bagaimana” penyerang melakukannya (misalnya, untuk Reconnaissance, mereka menggunakan teknik mencari informasi di media sosial atau memindai jaringan).Menggabungkan keduanya memberikan pemahaman yang sangat mendalam tentang ancaman.

Kill Chain dalam Siklus Incident Response

Kill Chain juga bisa dipetakan ke tahapan umum respons insiden (seperti yang diajarkan oleh NIST atau SANS): Persiapan, Deteksi & Analisis, Penahanan, Pembersihan & Pemulihan, dan Aktivitas Pasca-Insiden. Ini membantu tim memahami tindakan yang relevan di setiap langkah.

Kesimpulan

Cyber Kill Chain adalah alat yang sangat berharga dalam dunia Incident Response. Dengan memahami setiap tahapan yang dilalui penyerang, kita bisa lebih cerdas dalam mendeteksi, mencegah, dan menanggapi serangan siber. Meskipun punya keterbatasan, jika digabungkan dengan kerangka kerja lain, Kill Chain akan memperkuat kemampuan pertahanan siber organisasi Anda.

Ingat, belajar tentang ancaman siber adalah proses yang berkelanjutan. Semakin kita memahami musuh, semakin baik kita bisa melindungi diri.

Penulis : Muh. Ilham Alfati Ramdin

Nim : 23156201039

Jurusan : Sistem Komputer STMIK Catur Sakti Kendari