BAB 1: Pendahuluan

Di dunia digital yang serba cepat ini, ancaman terhadap sistem informasi tidak selalu datang dalam bentuk peretasan atau pencurian data. Justru, salah satu serangan yang paling menghancurkan namun tak langsung terdeteksi adalah serangan Denial of Service (DoS).

Meski terlihat sederhana—hanya “membanjiri” server dengan trafik palsu—serangan DoS mampu menghentikan operasional sistem besar, dari website e-commerce hingga jaringan lembaga pemerintah. Artikel ini akan membongkar mengapa serangan ini dianggap “halus” namun memiliki daya rusak luar biasa terhadap sistem besar yang kompleks.

BAB 2: Apa Itu Serangan DoS dan Bagaimana Ia Bekerja?

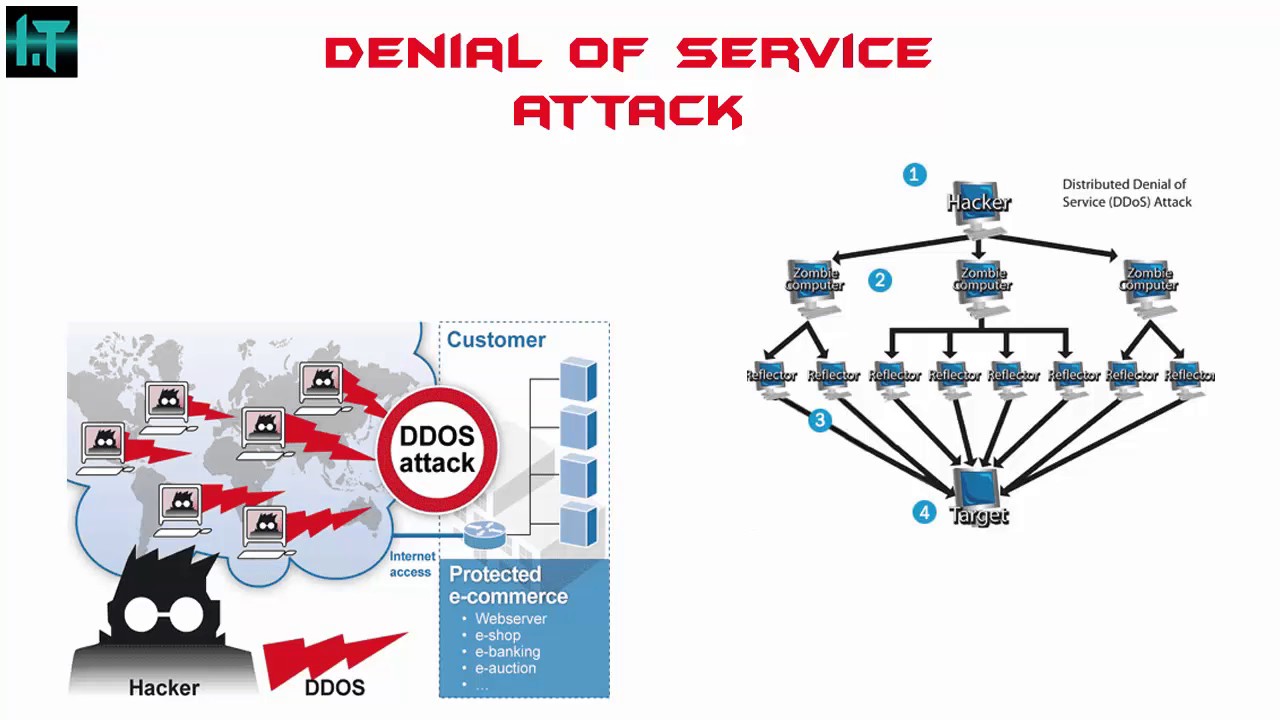

Denial of Service (DoS) adalah serangan yang bertujuan membuat suatu layanan, sistem, atau website tidak dapat digunakan oleh pengguna sah, dengan cara membebani sumber daya (seperti bandwidth, prosesor, atau RAM) melalui trafik berlebihan.

Mekanisme kerja serangan ini sangat sederhana:

-

Pelaku mengirim permintaan berulang-ulang ke server.

-

Server dipaksa bekerja ekstra untuk merespons.

-

Dalam waktu singkat, sistem menjadi lambat atau benar-benar berhenti bekerja.

Jenis-jenis serangan DoS meliputi:

-

Ping flood

-

UDP flood

-

SYN flood

-

Application-layer DoS (HTTP GET/POST)

Walau tanpa menyusup ke sistem, serangan ini bersifat destruktif secara operasional.

BAB 3: Mengapa Disebut “Serangan Halus”?

Serangan DoS tidak menembus keamanan data, tidak mencuri informasi, dan tidak meninggalkan jejak eksplisit seperti malware. Namun:

-

Dampaknya sangat nyata: sistem tidak bisa melayani pengguna, layanan online lumpuh.

-

Susah dilacak langsung: serangan berasal dari trafik yang terlihat “normal”.

-

Mudah dilakukan: bisa dijalankan oleh individu dengan alat sederhana.

Inilah sebabnya serangan DoS disebut sebagai “halus”—ia bekerja diam-diam, tanpa harus masuk ke dalam sistem, namun hasil akhirnya bisa seefektif menghancurkan infrastruktur.

BAB 4: Mengapa Sistem Besar Justru Jadi Korban?

Ironisnya, semakin besar sistem, semakin besar pula potensi serangan DoS berdampak luas. Ini terjadi karena:

-

Kebutuhan uptime tinggi: website e-commerce besar, layanan publik, dan sistem transaksi tidak boleh offline, bahkan sedetik pun.

-

Banyak titik masuk (entry point): sistem besar punya API, server cadangan, microservices yang bisa jadi celah.

-

Kompleksitas membuat koordinasi sulit: begitu satu komponen overload, bisa menimbulkan efek domino.

Contoh nyata:

-

GitHub (2018) pernah terkena serangan DDoS sebesar 1,35 Tbps.

-

Dyn DNS (2016) diserang botnet Mirai, membuat raksasa seperti Twitter dan Netflix tak bisa diakses.

BAB 5: Strategi Menghadapi Serangan DoS

Menghadapi serangan “halus” seperti ini membutuhkan kesiapan teknologi dan strategi respons cepat:

🔒 Teknologi:

-

Firewall & Web Application Firewall (WAF) modern.

-

Load balancer untuk mendistribusikan beban trafik.

-

Anycast routing untuk menyebarkan serangan ke banyak server.

-

AI-based detection system untuk mengenali trafik mencurigakan lebih cepat.

📋 Strategi:

-

Pemantauan trafik real-time.

-

Rate limiting dan blocking IP mencurigakan.

-

SLA yang kuat dengan penyedia layanan cloud dan CDN.

-

Rencana darurat dan simulasi serangan berkala.

BAB 6: Penutup – Ancaman Tak Kasat Mata yang Harus Diwaspadai

Serangan DoS adalah bukti bahwa tidak semua serangan harus menembus sistem untuk menimbulkan kerusakan besar. Ia bisa menyerang dari luar, “tanpa menyentuh data”, tapi menghempaskan sistem besar hanya dengan beban berlebihan.

Maka dari itu, organisasi tidak boleh meremehkan ancaman DoS. Keamanan siber bukan hanya soal menjaga kerahasiaan, tapi juga menjaga ketersediaan layanan. Dalam dunia yang terus online, downtime adalah kerugian—dan DoS adalah senjata utama untuk menciptakannya.

NAMA : FAHRUL DERMANSYAH

NIM : 23156201011

PRODI:SISTEM KOMPUTER STMIK CATUR SAKTI KENDARI