Serangan siber jadi ancaman nyata bagi siapa saja, dari individu sampai organisasi besar. Ketika serangan terjadi, kemampuan untuk bertindak cepat dan tepat sangat penting untuk mengurangi kerugian. Di sinilah Incident Response (Respons Insiden) berperan. Artikel ini akan menjelaskan bagaimana respons insiden bekerja dalam panduan populer bernama NIST Cybersecurity Framework (CSF).

Apa Itu Incident Response dan Mengapa Penting?

Bayangkan sebuah perusahaan sedang beroperasi normal, lalu tiba-tiba ada serangan siber yang melumpuhkan sistem mereka. Tanpa rencana yang jelas, perusahaan itu bisa kehilangan data penting, uang, dan bahkan kepercayaan pelanggan. Respons insiden adalah serangkaian tindakan terencana yang dilakukan untuk mengatasi insiden keamanan siber, mulai dari saat terdeteksi hingga pemulihan penuh.

Mengapa ini penting?

- Meminimalkan Kerusakan: Semakin cepat kita merespons, semakin sedikit kerusakan yang ditimbulkan oleh serangan.

- Mempercepat Pemulihan: Tujuannya agar bisnis bisa berjalan normal lagi secepat mungkin.

- Menjaga Reputasi: Respons yang baik menunjukkan bahwa organisasi serius menjaga keamanan dan data pelanggannya.

Memahami NIST Cybersecurity Framework

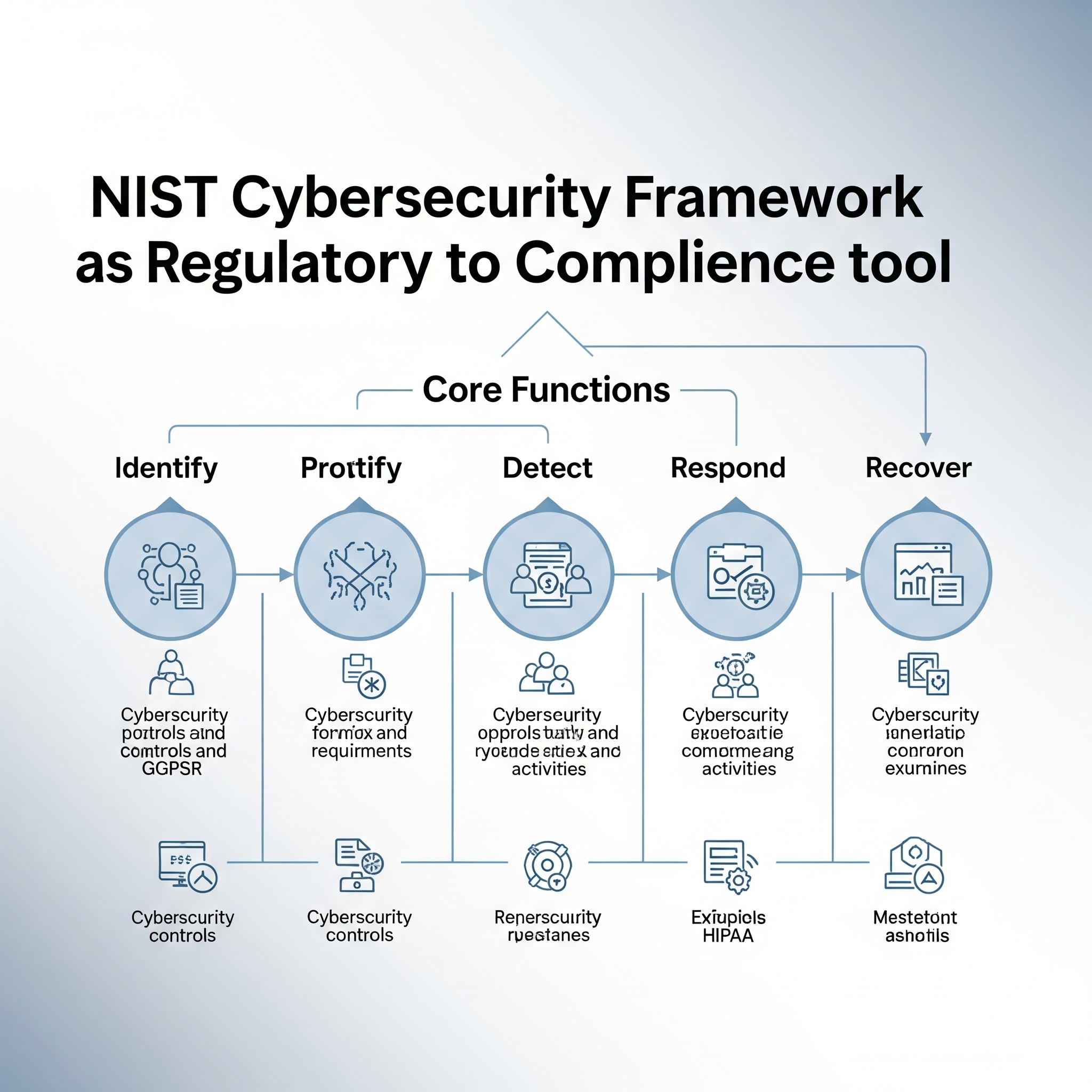

NIST CSF adalah panduan yang dibuat oleh National Institute of Standards and Technology (NIST) di Amerika Serikat. Ini bukan aturan yang kaku, melainkan kerangka kerja fleksibel yang membantu organisasi mengelola risiko keamanan siber mereka. NIST CSF punya lima fungsi utama:

- Identify (Identifikasi): Mengenali aset penting dan risiko yang ada.

- Protect (Lindungi): Menerapkan perlindungan untuk mencegah serangan.

- Detect (Deteksi): Menemukan kejadian atau anomali yang mencurigakan.

- Respond (Respons): Bertindak ketika insiden terdeteksi.

- Recover (Pulihkan): Mengembalikan sistem dan data setelah insiden.

Artikel ini akan fokus pada fungsi Respond.

Fungsi Respond dalam NIST CSF: Lima Kunci Utama

Dalam fungsi Respond, ada lima sub-kategori penting yang memandu kita saat terjadi insiden:

1. Perencanaan Respons (RP.PR – Response Planning)

Ini tentang persiapan sebelum insiden terjadi. Kita harus punya rencana jelas tentang apa yang harus dilakukan jika ada serangan. Ini termasuk:

- Tim Respons Insiden: Siapa saja yang terlibat dan apa tugasnya masing-masing.

- Prosedur: Langkah-langkah detail yang harus diikuti.

- Alat: Perangkat lunak atau teknologi yang diperlukan.

- Pelatihan dan Latihan: Melakukan simulasi serangan agar tim siap saat kejadian nyata.

2. Komunikasi (RP.CO – Communications)

Komunikasi yang efektif sangat vital selama insiden.

- Internal: Bagaimana tim insiden berkomunikasi satu sama lain, dan bagaimana mereka melaporkan ke manajemen atau karyawan lain.

- Eksternal: Kapan dan bagaimana memberitahu pelanggan, media, atau pihak berwenang (misalnya, jika ada kebocoran data yang wajib dilaporkan).

3. Analisis (RP.AN – Analysis)

Setelah insiden terdeteksi, langkah selanjutnya adalah menganalisis apa yang terjadi.

- Mengidentifikasi Akar Masalah: Kenapa serangan bisa terjadi?

- Mengumpulkan Bukti: Mengumpulkan data digital untuk investigasi (seperti forensik).

- Klasifikasi Insiden: Menentukan jenis dan tingkat keparahan insiden untuk menentukan prioritas penanganan.

4. Mitigasi (RP.MI – Mitigation)

Ini adalah tentang menghentikan penyebaran serangan dan mengurangi dampaknya.

- Isolasi: Memisahkan sistem yang terinfeksi agar tidak menular.

- Penghapusan Ancaman: Membersihkan malware atau menghentikan serangan.

- Penambalan Kerentanan: Memperbaiki celah keamanan yang dieksploitasi.

5. Peningkatan (RP.IM – Improvements)

Setiap insiden adalah kesempatan untuk belajar dan menjadi lebih baik.

- Pelajaran yang Dipetik: Setelah insiden selesai, tim harus mengevaluasi apa yang berjalan baik dan apa yang perlu diperbaiki.

- Pembaruan Rencana: Rencana respons insiden harus selalu diperbarui berdasarkan pengalaman.

- Tindakan Perbaikan: Menerapkan perubahan agar insiden serupa tidak terulang di masa depan.

Respons Insiden Terhubung dengan Fungsi NIST CSF Lainnya

Fungsi Respond tidak berdiri sendiri. Ia sangat erat kaitannya dengan fungsi lain di NIST CSF:

- Dengan Identify: Jika kita tahu aset kita dan risikonya, kita bisa membuat rencana respons yang lebih baik.

- Dengan Protect: Perlindungan yang kuat bisa mengurangi jumlah insiden yang terjadi.

- Dengan Detect: Sistem deteksi yang baik adalah pemicu awal untuk memulai proses respons.

- Dengan Recover: Setelah insiden diatasi, tim pemulihan akan bekerja sama dengan tim respons untuk mengembalikan semuanya ke kondisi normal.

Langkah-langkah Praktis Implementasi Respons Insiden

Menerapkan respons insiden sesuai NIST CSF bisa dibagi menjadi beberapa tahap:

1. Tahap Persiapan (Sebelum Insiden)

- Bentuk Tim Khusus: Siapkan tim yang bertanggung jawab penuh terhadap insiden siber (sering disebut CSIRT/SIRT).

- Buat Aturan Main: Tuliskan kebijakan dan prosedur yang jelas untuk penanganan insiden.

- Siapkan Alat Tempur: Pilih dan pasang alat yang diperlukan untuk deteksi, analisis, dan mitigasi.

- Latihan, Latihan, Latihan: Adakan simulasi serangan secara rutin agar tim terbiasa dan siap.

2. Tahap Deteksi dan Analisis

- Pantau Terus: Selalu awasi log sistem dan peringatan keamanan.

- Verifikasi: Pastikan apakah ada insiden sungguhan atau hanya “false alarm”.

- Kumpulkan Bukti: Ambil semua data yang relevan untuk penyelidikan.

- Prioritaskan: Tentukan insiden mana yang paling mendesak untuk ditangani.

3. Tahap Penahanan, Pemberantasan, dan Pemulihan

- Kunci Area Terinfeksi: Pisahkan bagian sistem yang diserang agar tidak menyebar.

- Bersihkan Ancaman: Hapus malware atau apa pun yang menyebabkan masalah.

- Pulihkan: Kembalikan sistem dan data ke kondisi sebelum serangan.

4. Tahap Pasca-Insiden (Setelah Insiden Selesai)

- Belajar dari Kesalahan: Setelah semuanya beres, lakukan evaluasi menyeluruh. Apa yang bisa diperbaiki?

- Perbarui Prosedur: Revisi rencana dan prosedur berdasarkan pelajaran yang didapat.

- Laporkan: Beri tahu pihak yang berkepentingan tentang insiden dan langkah-langkah yang diambil.

Tantangan dan Cara Mengatasinya

Menerapkan respons insiden tidak selalu mudah. Beberapa tantangannya:

- Kekurangan Sumber Daya: Sulitnya mencari tenaga ahli atau anggaran yang cukup.

- Lingkungan IT yang Rumit: Semakin banyak sistem, semakin sulit memantau semuanya.

- Ancaman yang Cepat Berubah: Penyerang selalu mencari cara baru.

Untuk mengatasinya, organisasi bisa:

- Membangun Kesadaran: Edukasi semua karyawan tentang pentingnya keamanan siber.

- Investasi SDM: Latih dan kembangkan tim keamanan.

- Gunakan Teknologi: Manfaatkan otomatisasi untuk mempercepat proses.

- Minta Bantuan: Pertimbangkan bekerja sama dengan ahli keamanan eksternal.

- Dukungan Manajemen: Pastikan pimpinan perusahaan mendukung penuh upaya keamanan ini.

Kesimpulan

Respons insiden bukan sekadar reaksi, tapi bagian penting dari strategi keamanan siber yang proaktif dan berkelanjutan. Dengan mengikuti panduan dari NIST Cybersecurity Framework, organisasi bisa lebih siap menghadapi serangan, mengurangi dampaknya, dan belajar dari setiap insiden untuk menjadi lebih kuat. Keamanan siber adalah perjalanan, bukan tujuan akhir, dan respons insiden adalah salah satu pilar utamanya.

Penulis : Muh. Ilham Alfati Ramdin

Penulis : Muh. Ilham Alfati Ramdin

Nim : 23156201039

Jurusan : Sistem Komputer STMIK Catur Sakti Kendari