Pendahuluan

Dalam dunia keamanan siber, dua pendekatan utama sering dibandingkan:

-

Traditional Security Models – pendekatan lama yang fokus pada keamanan perimeter (batas jaringan).

-

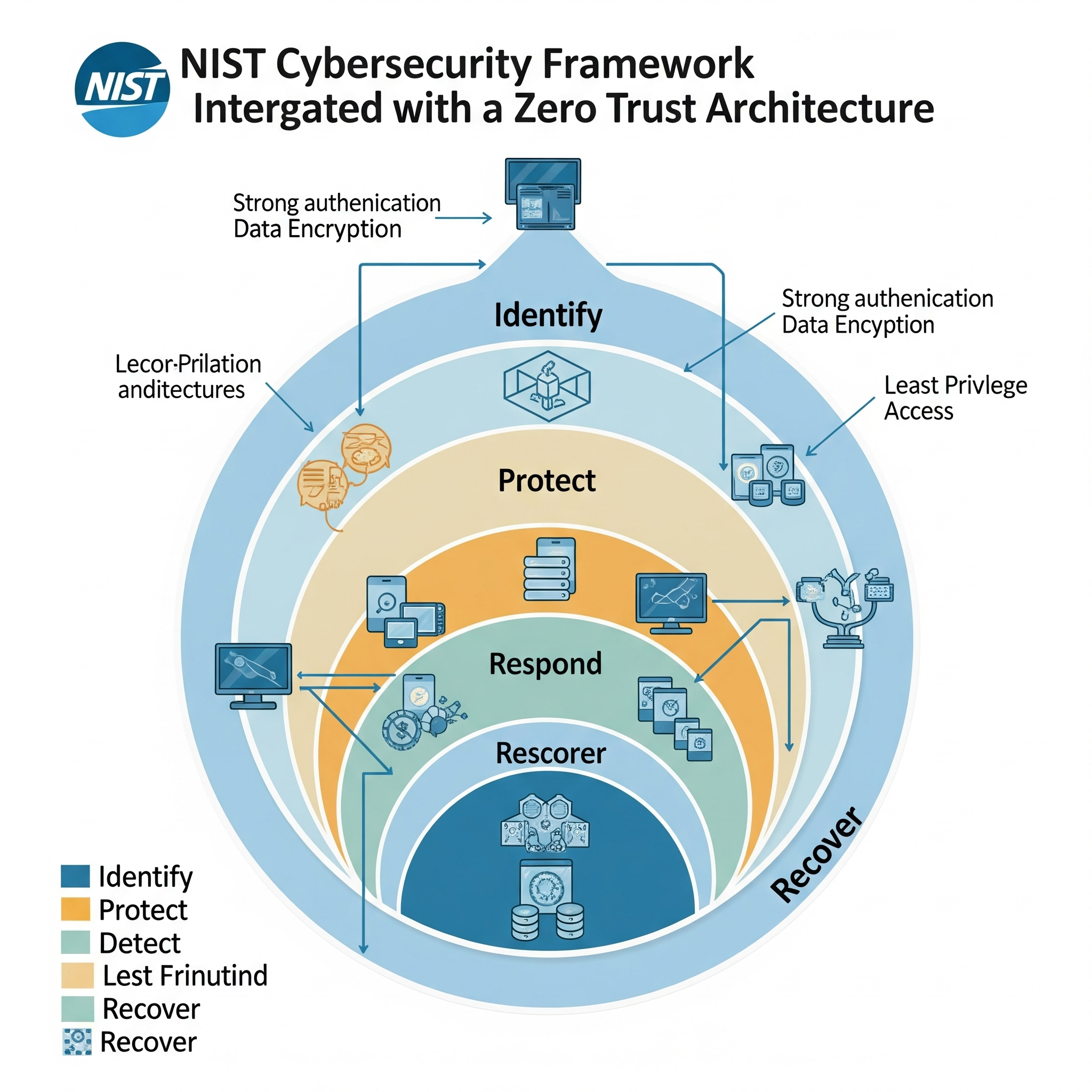

Zero Trust Architecture (ZTA) – pendekatan baru yang berasumsi bahwa tidak ada entitas yang dapat dipercaya secara otomatis, baik dari dalam maupun luar jaringan.

Bagaimana perbedaan keduanya? Mana yang lebih efektif di era digital saat ini?

Gambaran Singkat

| Aspek | Traditional Security Model | Zero Trust Architecture (ZTA) |

|---|---|---|

| Prinsip Dasar | Trust but Verify (percaya dulu, verifikasi jika perlu) | Never Trust, Always Verify |

| Fokus Keamanan | Perimeter/jaringan internal | Identitas, perangkat, dan konteks akses |

| Akses Internal | Dianggap aman | Harus tetap diverifikasi |

| Akses Jarak Jauh | Melalui VPN | Melalui ZTNA (akses berbasis identitas) |

| Kontrol Akses | Berbasis lokasi/jaringan | Berbasis identitas, peran, perangkat, lokasi |

| Segmentasi | Umumnya menyeluruh atau minim | Micro-segmentation: pembatasan sangat detail |

| Monitoring | Terbatas dan pasif | Aktif dan real-time (dengan SIEM/UEBA) |

| Skalabilitas Cloud | Kurang fleksibel | Sangat kompatibel dan fleksibel |

| Resiko Insider Threat | Tinggi, karena kepercayaan internal | Rendah, karena semua akses diverifikasi |

1. Perimeter vs Identitas

-

Model Tradisional: Mengandalkan firewall dan kontrol akses jaringan. Jika seseorang berhasil masuk ke dalam jaringan, maka mereka dianggap aman.

-

Zero Trust: Tidak ada yang dipercaya begitu saja—semua akses diperiksa berdasarkan identitas, status perangkat, lokasi, dan waktu.

2. Akses Jarak Jauh

-

Model Lama: Bergantung pada VPN, yang memberi akses luas ke jaringan setelah login.

-

ZTA: Menggunakan Zero Trust Network Access (ZTNA), di mana pengguna hanya bisa mengakses aplikasi tertentu sesuai izin.

3. Kontrol Akses

-

Tradisional: Umumnya berbasis peran umum dan aturan jaringan.

-

ZTA: Least Privilege Access—akses minimum yang benar-benar diperlukan untuk menjalankan tugas.

4. Monitoring dan Deteksi

-

Tradisional: Log dasar, tidak real-time.

-

ZTA: Monitoring aktif dengan AI/ML, deteksi anomali perilaku pengguna, dan alert otomatis.

Kapan Menggunakan Masing-Masing Model?

Model Tradisional Cocok Jika:

-

Lingkungan IT sangat kecil dan tertutup

-

Tidak ada akses cloud atau remote

-

Risiko insider dan serangan digital masih rendah

Zero Trust Cocok Jika:

-

Mengelola data sensitif

-

Karyawan bekerja dari berbagai lokasi (hybrid/remote)

-

Sistem terdiri dari banyak aplikasi dan layanan cloud

-

Ingin meningkatkan keamanan sekaligus kepatuhan (GDPR, ISO 27001, dll.)

Kesimpulan

| Kesimpulan | Penjelasan |

|---|---|

| 🔥 Model tradisional rentan terhadap serangan modern | Karena terlalu percaya pada “dinding luar” jaringan |

| 🧠 Zero Trust lebih adaptif dan cerdas | Karena mengevaluasi setiap akses secara dinamis |

| 🌐 Dunia kerja modern membutuhkan Zero Trust | Karena lingkungan TI sekarang bersifat terbuka, hybrid, dan terdistribusi |

Keamanan modern bukan tentang menjaga pintu luar — tapi mengawasi setiap aktivitas, setiap waktu, di mana pun.

Penulis : Alfira Melani Putri

Nim : 23156201006

Jurusan : Sistem Komputer STMIK Catur Sakti Kenda