Pendahuluan

Di era digital yang semakin kompleks, keamanan siber bukan hanya soal membatasi akses dari luar, tapi juga mengontrol siapa yang boleh melakukan apa di dalam sistem. Di sinilah konsep Zero Trust dan Identity and Access Management (IAM) memainkan peran penting—terutama lewat pendekatan yang disebut Least Privilege.

Apa Itu Zero Trust?

Zero Trust adalah model keamanan dengan prinsip utama:

“Never Trust, Always Verify” – Jangan percaya siapa pun, selalu periksa terlebih dahulu.

Artinya, setiap pengguna, perangkat, dan aplikasi harus diverifikasi terus-menerus, tanpa pengecualian—baik mereka berasal dari dalam maupun luar jaringan perusahaan.

Apa Itu Identity and Access Management (IAM)?

IAM adalah sistem yang mengatur:

-

Siapa yang bisa mengakses sistem

-

Apa yang boleh mereka akses

-

Kapan dan dari mana mereka mengakses

IAM mencakup fitur seperti:

-

Autentikasi (login, MFA)

-

Otorisasi (izin akses)

-

Pengelolaan peran (role management)

-

Audit dan pelacakan aktivitas pengguna

Apa Itu Pendekatan Least Privilege?

Least Privilege artinya setiap pengguna hanya diberi akses minimum yang dibutuhkan untuk menyelesaikan tugasnya—tidak lebih.

Contoh:

-

Seorang staf HR tidak perlu punya akses ke sistem keuangan.

-

Seorang teknisi tidak perlu akses ke data pelanggan, kecuali saat dibutuhkan.

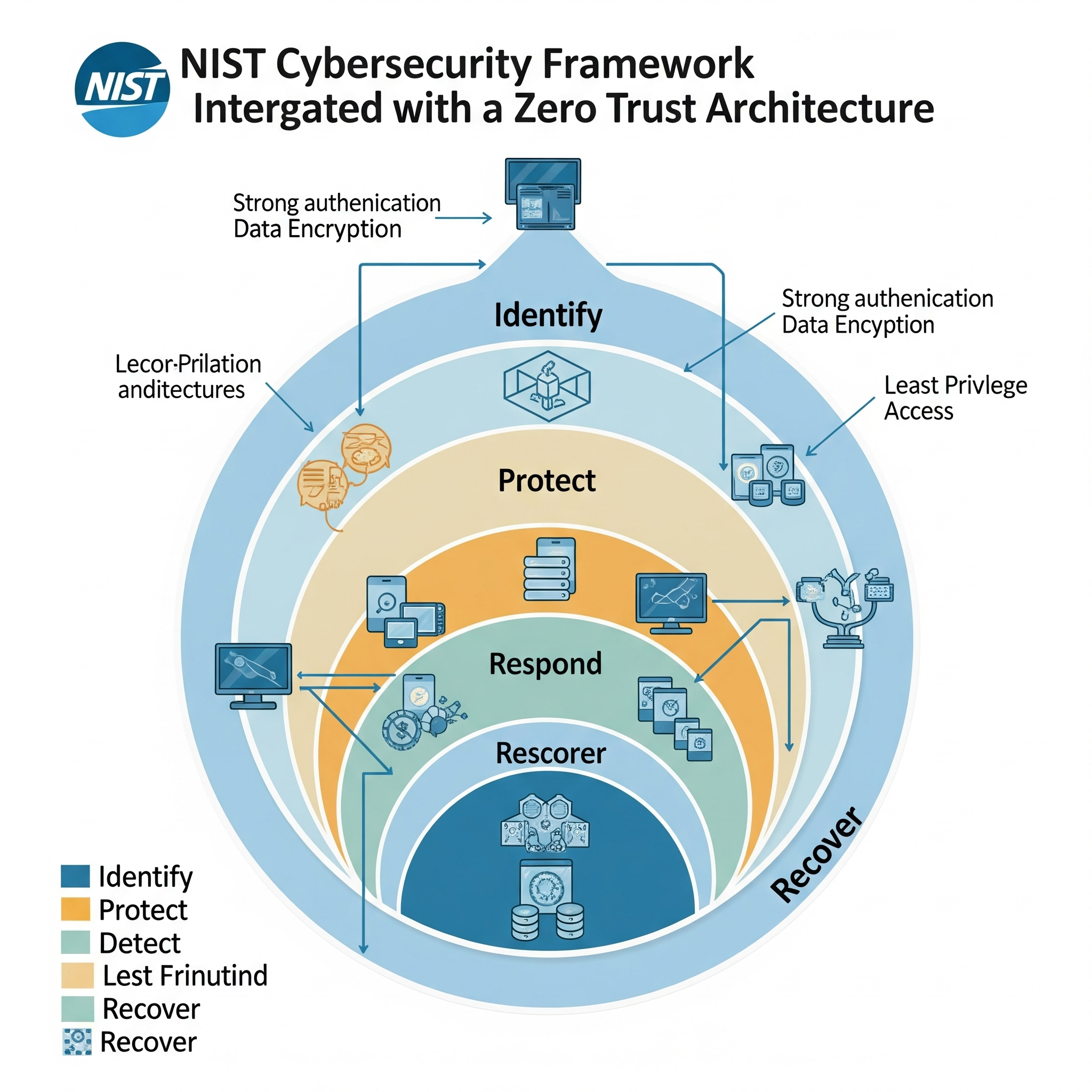

Hubungan Zero Trust, IAM, dan Least Privilege

Ketiga konsep ini saling melengkapi:

| Konsep | Peran Utama |

|---|---|

| Zero Trust | Menolak kepercayaan otomatis, semua akses harus diverifikasi |

| IAM | Mengelola identitas dan hak akses tiap pengguna |

| Least Privilege | Mengontrol agar akses yang diberikan tidak berlebihan |

Dalam arsitektur Zero Trust, IAM digunakan untuk mengidentifikasi pengguna dan mengontrol hak akses secara presisi, sementara prinsip Least Privilege memastikan bahwa akses yang diberikan benar-benar aman dan terbatas.

Keuntungan Pendekatan Ini

Mengurangi Risiko Kebocoran Data

Akses yang terbatas berarti potensi kerusakan jika terjadi pelanggaran juga lebih kecil.

Membatasi Pergerakan Lateral Penyerang

Jika penyerang mencuri akun biasa, mereka tidak otomatis bisa mengakses sistem penting.

Memenuhi Kepatuhan Regulasi

Regulasi seperti GDPR, HIPAA, dan ISO 27001 mengharuskan kontrol akses yang ketat dan terdokumentasi.

Lebih Mudah Dikelola

Dengan sistem IAM, akses bisa diatur berdasarkan peran, dan perubahan bisa dilakukan dengan cepat.

Tantangan Implementasi

Walau sangat efektif, pendekatan ini memerlukan:

-

Pemetaan peran dan akses secara mendetail

-

Kebijakan akses yang jelas dan konsisten

-

Pemantauan dan evaluasi berkala

Namun, dengan alat IAM modern dan komitmen dari tim IT dan manajemen, Zero Trust berbasis Least Privilege dapat diimplementasikan secara bertahap dan efektif.

Kesimpulan

Zero Trust bukan hanya soal mencegah serangan dari luar, tapi juga tentang mengontrol akses internal dengan cermat. Dengan bantuan IAM dan pendekatan Least Privilege, perusahaan bisa menciptakan sistem yang jauh lebih aman, terkontrol, dan sesuai dengan tantangan dunia digital saat ini.

Zero Trust + IAM + Least Privilege = Kombinasi Kuat untuk Keamanan Siber Modern

Penulis : Alfira Melani Putri

Nim : 23156201006

Jurusan : Sistem Komputer STMIK Catur Sakti Kenda