Pendahuluan

Di era digital saat ini, serangan siber semakin sering terjadi dan semakin canggih. Banyak organisasi, baik besar maupun kecil, menghadapi risiko peretasan, pencurian data, dan gangguan layanan. Oleh karena itu, pertahanan siber tidak boleh hanya menunggu serangan datang, tapi harus bisa memprediksi dan mencegah sejak awal.

Salah satu cara terbaik untuk melakukan itu adalah dengan menggunakan Cyber Threat Intelligence (CTI). CTI membantu tim keamanan mengenali, memahami, dan merespons ancaman sebelum menjadi serangan nyata. Dalam artikel ini, kita akan membahas bagaimana siklus CTI bekerja dan mengapa ia menjadi senjata strategis dalam melindungi sistem dan data digital.

Apa Itu Cyber Threat Intelligence (CTI)?

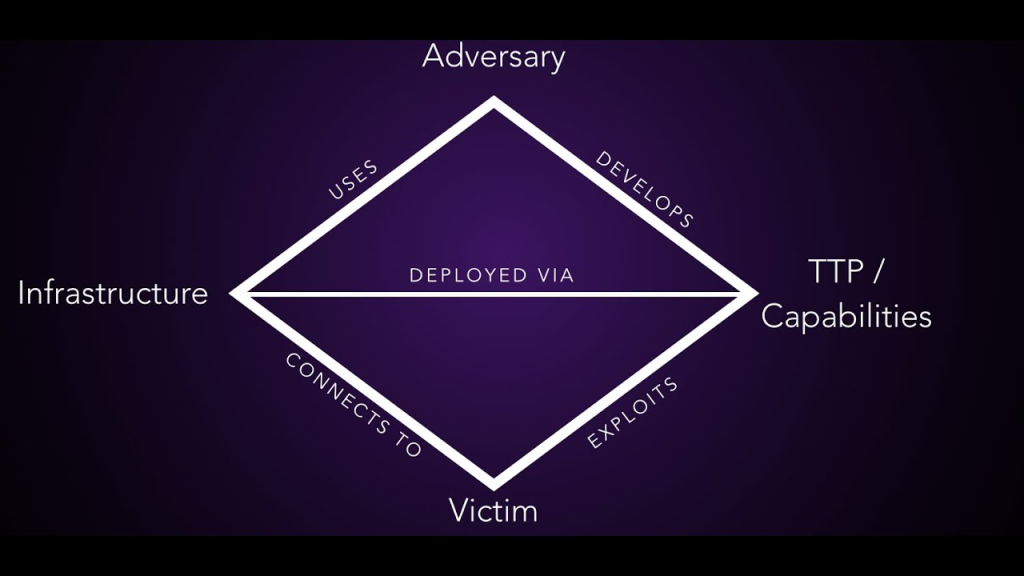

Cyber Threat Intelligence (CTI) adalah proses mengumpulkan, menganalisis, dan membagikan informasi tentang ancaman siber. Tujuannya adalah memberikan gambaran yang jelas tentang siapa yang mungkin menyerang, bagaimana caranya, dan apa yang bisa dilakukan untuk mencegahnya.

Ada beberapa jenis CTI:

-

Teknis: fokus pada detail teknis seperti IP address jahat, malware, atau domain berbahaya.

-

Taktikal: berisi teknik dan taktik yang digunakan penyerang.

-

Operasional: memberi informasi tentang rencana serangan atau motif pelaku.

-

Strategis: gambaran besar yang membantu pengambil keputusan di level manajemen.

Tahapan Siklus Cyber Threat Intelligence

CTI berjalan dalam siklus yang terdiri dari beberapa tahap penting:

1. Perencanaan dan Arah (Planning and Direction)

Di tahap ini, tim menentukan informasi apa yang dibutuhkan. Misalnya, “Siapa yang mungkin menyerang perusahaan kita?” atau “Apa jenis serangan yang sedang tren saat ini?”

2. Pengumpulan Data (Collection)

Setelah tahu apa yang dibutuhkan, langkah selanjutnya adalah mengumpulkan data. Sumbernya bisa dari log internal, berita keamanan, dark web, dan platform berbagi ancaman (threat sharing platform).

3. Pemrosesan Data (Processing)

Data mentah yang terkumpul biasanya berantakan dan tidak langsung bisa digunakan. Di tahap ini, data dirapikan, disusun, dan disiapkan agar mudah dianalisis.

4. Analisis (Analysis)

Tim keamanan menganalisis data untuk mencari pola, teknik serangan, dan kemungkinan target. Hasil analisis ini akan menjadi intelijen ancaman yang berguna.

5. Distribusi (Dissemination)

Informasi yang sudah dianalisis dibagikan kepada pihak terkait, misalnya tim IT, manajemen, atau divisi hukum, dalam bentuk laporan, notifikasi, atau dashboard.

6. Umpan Balik (Feedback)

Setelah informasi digunakan, penting untuk mengetahui apakah informasi tersebut berguna. Umpan balik ini akan membantu menyempurnakan siklus berikutnya.

Manfaat Strategis dari Siklus CTI

Menggunakan CTI secara aktif memberikan banyak manfaat:

-

Lebih cepat mendeteksi dan merespons ancaman.

-

Mencegah serangan sebelum terjadi.

-

Meningkatkan kesiapan dan ketahanan siber organisasi.

-

Membantu manajemen membuat keputusan yang tepat terkait keamanan.

Tantangan dalam Penerapan Siklus CTI

Walaupun sangat bermanfaat, menerapkan CTI juga punya tantangan:

-

Kurangnya tenaga ahli yang paham CTI.

-

Data yang terlalu banyak dan sulit dipilah.

-

Sulitnya mengintegrasikan CTI ke dalam sistem keamanan yang sudah ada.

-

Kurangnya dukungan dari manajemen karena belum paham pentingnya CTI.

Contoh Nyata Penggunaan CTI (Opsional)

Misalnya, sebuah perusahaan berhasil mencegah serangan ransomware karena tim CTI mereka menemukan bahwa grup hacker tertentu sedang menargetkan perusahaan sejenis. Informasi ini memungkinkan tim keamanan memperkuat sistem sebelum diserang.

Kesimpulan

Cyber Threat Intelligence adalah alat penting untuk pertahanan siber modern. Dengan memahami dan menerapkan siklus CTI, organisasi bisa lebih siap menghadapi ancaman, bahkan sebelum serangan terjadi. CTI bukan hanya alat teknis, tapi strategi cerdas untuk melindungi masa depan digital organisasi.