Pendahuluan

Serangan siber semakin canggih dan sulit dideteksi. Salah satu jenis serangan yang perlu kita pahami adalah Adversaries Attack. Serangan ini dilakukan oleh individu, kelompok, atau bahkan negara dengan tujuan tertentu, seperti mencuri data, mengganggu layanan, atau melakukan spionase.

Dalam artikel ini, kita akan membahas apa itu Adversaries Attack, bagaimana cara kerja serangan ini, serta bagaimana cara melindungi diri dari ancaman yang semakin berkembang.

Apa Itu Adversaries Attack?

Adversaries Attack adalah serangan yang dilakukan oleh pihak yang memiliki niat jahat (threat actors). Para pelaku serangan ini bisa berasal dari berbagai latar belakang, seperti:

- Script Kiddies – Pemula yang menggunakan alat peretasan yang sudah tersedia tanpa pemahaman mendalam.

- Hacktivists – Kelompok yang melakukan serangan demi tujuan politik atau sosial.

- Cyber Criminals – Penjahat siber yang melakukan serangan untuk keuntungan finansial.

- State-Sponsored Attackers – Peretas yang didukung oleh negara untuk melakukan spionase atau sabotase.

- Advanced Persistent Threats (APT) – Kelompok peretas tingkat tinggi yang menggunakan teknik kompleks dan bertahan lama di sistem target.

Tujuan utama serangan ini bisa berupa pencurian data, manipulasi informasi, penghancuran sistem, atau bahkan penyebaran propaganda.

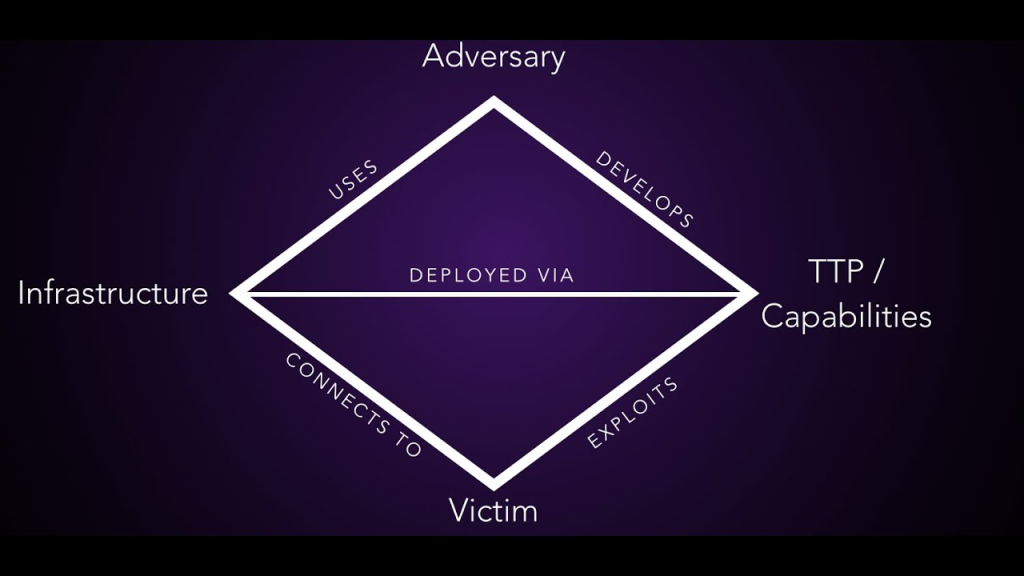

Tahapan Serangan Adversaries Attack (MITRE ATT&CK Framework)

Serangan ini biasanya mengikuti pola tertentu. Salah satu framework yang sering digunakan untuk memahami pola serangan adalah MITRE ATT&CK. Berikut tahapan umum dalam serangan Adversaries Attack:

- Reconnaissance – Peretas mengumpulkan informasi tentang target, seperti alamat email, sistem yang digunakan, atau celah keamanan.

- Resource Development – Persiapan infrastruktur serangan, seperti membuat malware atau membeli akses ilegal.

- Initial Access – Peretas mendapatkan akses awal ke sistem target, misalnya melalui phishing atau eksploitasi celah keamanan.

- Execution – Peretas menjalankan kode berbahaya untuk mengontrol sistem korban.

- Persistence – Menciptakan cara agar tetap bisa masuk ke sistem meskipun ada upaya pembersihan.

- Privilege Escalation – Meningkatkan hak akses untuk mendapatkan kontrol lebih besar.

- Defense Evasion – Menghindari deteksi oleh antivirus atau sistem keamanan.

- Credential Access – Mencuri kata sandi atau token akses.

- Discovery – Mengeksplorasi jaringan dan sistem untuk mencari data berharga.

- Lateral Movement – Menyebar ke sistem lain dalam jaringan.

- Collection – Mengumpulkan data yang akan dicuri.

- Command and Control (C2) – Menggunakan server jarak jauh untuk mengontrol sistem korban.

- Exfiltration – Mencuri data dan mengirimkannya ke server peretas.

- Impact – Mengganggu sistem, misalnya dengan ransomware atau sabotase.

Jenis Metode Serangan yang Digunakan oleh Adversaries

Untuk menjalankan serangan, para peretas menggunakan berbagai metode, di antaranya:

1. Social Engineering Attacks

- Phishing – Email palsu yang mengelabui korban agar mengunduh malware atau memberikan informasi sensitif.

- Spear-phishing – Phishing yang lebih spesifik dan menargetkan individu tertentu.

- Business Email Compromise (BEC) – Menipu karyawan untuk melakukan transfer uang ke rekening penyerang.

- Vishing & Smishing – Phishing melalui telepon (voice phishing) atau pesan SMS (SMS phishing).

2. Exploitation of Vulnerabilities

- Zero-Day Exploits – Memanfaatkan celah keamanan yang belum diketahui oleh pengembang perangkat lunak.

- Software & OS Vulnerabilities – Menyerang sistem yang belum diperbarui dengan patch keamanan terbaru.

3. Malware-Based Attacks

- Trojan, Worms, & Ransomware – Program jahat yang dapat mencuri data atau mengenkripsi file korban.

- Fileless Malware – Serangan yang tidak menggunakan file sehingga sulit dideteksi oleh antivirus.

4. Living Off The Land (LOTL) Techniques

- Memanfaatkan alat bawaan sistem seperti PowerShell atau WMI untuk melakukan serangan tanpa menggunakan malware tambahan.

5. Supply Chain Attacks

- Menyerang vendor atau mitra bisnis untuk menyusup ke target utama, seperti dalam kasus SolarWinds Attack.

6. Insider Threats

- Serangan yang dilakukan oleh orang dalam organisasi, baik disengaja maupun tidak disengaja.

Contoh Kasus Serangan Adversaries di Dunia Nyata

Beberapa serangan besar yang menggunakan metode ini meliputi:

- APT29 (Cozy Bear) – Serangan siber yang menargetkan lembaga pemerintah menggunakan teknik canggih.

- SolarWinds Attack – Peretas menyusup melalui pembaruan perangkat lunak yang sah dan menyebarkan malware ke banyak organisasi.

- Colonial Pipeline Ransomware Attack – Serangan ransomware yang menyebabkan gangguan besar pada pasokan bahan bakar di AS.

- Lazarus Group – Kelompok peretas yang menyerang sektor keuangan dan pertahanan.

Strategi Mitigasi dan Pencegahan Serangan Adversaries Attack

Untuk melindungi sistem dari serangan ini, organisasi perlu menerapkan berbagai langkah keamanan, antara lain:

1. Menerapkan Model Zero Trust

- Tidak memberikan kepercayaan penuh kepada siapa pun dalam jaringan, bahkan kepada pengguna internal.

- Selalu verifikasi identitas sebelum memberikan akses.

2. Menggunakan Framework Keamanan Seperti MITRE ATT&CK

- Mempelajari pola serangan dan mengembangkan strategi deteksi dini.

3. Meningkatkan Keamanan Identitas dan Akses

- Mengaktifkan Multi-Factor Authentication (MFA) untuk semua akun penting.

- Menggunakan prinsip least privilege, yaitu memberikan hak akses minimum yang diperlukan.

4. Menerapkan Threat Hunting dan Incident Response

- Secara aktif memonitor aktivitas mencurigakan dalam sistem.

- Memiliki tim incident response yang siap menangani serangan.

5. Meningkatkan Edukasi dan Kesadaran Keamanan

- Melatih karyawan agar tidak mudah tertipu oleh serangan phishing dan rekayasa sosial.

6. Patching dan Vulnerability Management

- Selalu memperbarui sistem dan perangkat lunak untuk menutup celah keamanan.

Kesimpulan

Serangan Adversaries Attack adalah ancaman serius yang dilakukan oleh peretas dengan berbagai tujuan, mulai dari pencurian data hingga sabotase. Dengan memahami bagaimana serangan ini bekerja berdasarkan MITRE ATT&CK Framework, organisasi dapat lebih siap dalam mendeteksi dan mencegahnya.

Langkah pencegahan yang efektif mencakup teknologi keamanan, kebijakan akses yang ketat, serta edukasi bagi pengguna. Dengan pendekatan keamanan yang menyeluruh, kita dapat mengurangi risiko menjadi korban serangan siber yang semakin canggih.